Hirdetés

- Send to qBittorrent (with SavePaths): Egy apró Firefox kiegészítő qBittorrenthez

- Ikea PAX gardrób és a pokol logisztikája – egy Ikea-horror igaz története

- -TongFang- Medion Erazer Beast 16 X1 - induló teszt így kora délután..."CB R23"

- Pi-hole és a Telekom Sagemcom F@st 5670 DNS beállítása

- A Magyar Néphadsereg emlékére

- f(x)=exp(x): A laposföld elmebaj: Vissza a jövőbe!

- GoodSpeed: A RAM-válság és annak lehetséges hatásai

- Magga: PLEX: multimédia az egész lakásban

- Luck Dragon: Asszociációs játék. :)

- D1Rect: Nagy "hülyétkapokazapróktól" topik

- D@reeo: Pi-hole és a Telekom Sagemcom F@st 5670 DNS beállítása

- Ketogén étrend

- sziku69: Szólánc.

- sziku69: Fűzzük össze a szavakat :)

- [K2]: AnyDesk átverés

-

LOGOUT

Mikrotik routerekkel foglalkozó téma. Mikrotik router típusok, hardverek, router beállítások, programozás (scriptek írása), frissítés, és minden Mikrotik routerrel kapcsolatos beszélgetés helye.

Új hozzászólás Aktív témák

-

Core2duo6600

veterán

válasz

betyarr

#12698

üzenetére

betyarr

#12698

üzenetére

Ha abból indulok ki, hogy az 1100 AHX4 esben ugyanez a cpu van, akkor nem lesz gond, épp csak langyos a teteje.

Nyári kánikulában már melegebb, de akkor szvsz mindegyik, mindenhol ahol nincs állandó klíma.

Nem rég vettem a 3 ik miki eszközt, eddig egyikkel sem volt gond. -

betyarr

veterán

köszi a válaszokat!

még annyi,hogy melegedés terén mi a helyzet a 4011 esetében?jól működik a fém ház és a hűtőrácsok,vagy lehet rajta tojást sütögetni?

illetve,mennyire hajlamosak ezek a routerek a meghibásodásra?nyilván nem a user errorra és a külső behatásokra gondolok. -

jerry311

nagyúr

válasz

Core2duo6600

#12695

üzenetére

Core2duo6600

#12695

üzenetére

Egyik se.

-

betyarr

veterán

a wireless-bolt honlapján olvastam a következőt a mikrotik 4011-el kapcsolatban:

Figyelem! Gyártói közlemény: az alaplap működése során fellépő LAN port hiba nem garanciális hiba. A jelenséget villámcsapás vagy túlfeszültség okozza. A probléma elkerüléséhez az összeállított berendezések szakszerű földelése és ethernet túlfesz védelem alkalmazása ajánlott.

ez most valami speciális meghibásodási dolog lehet ennél a routernél,vagy lényegében igaz ez bármelyikre

-

user12

őstag

válasz

Core2duo6600

#12685

üzenetére

Core2duo6600

#12685

üzenetére

A fortiról, mint rendes tűzfal tudnék mesélni

Vegyél nyugodtan ha van fölös 600 euród évente licenszt hosszabítani

Vegyél nyugodtan ha van fölös 600 euród évente licenszt hosszabítani

Legszívesebben kivágnám mint macskát sz*rni, de sajnos céges....

-

TechToys2020

kezdő

válasz

TechToys2020

#12687

üzenetére

TechToys2020

#12687

üzenetére

-

betyarr

veterán

válasz

ekkold

#12686

üzenetére

ekkold

#12686

üzenetére

amikor belépek,akkor ezt írja:

As per the email which was sent to you on 2018-07-28 12:02:36 PST regarding accounts that have not been accessed in 6 months or more, this account is currently thought to be a dormant (unless you specify otherwise, below). If you login at least once each 6 months, your account will remain active.

jerry311: benne van az is amit írsz ,de tényleg jó lenne már egy olyan router,amivel meg vagyok elégedve.

,de tényleg jó lenne már egy olyan router,amivel meg vagyok elégedve.

pl. a unifi ap-vel maxi elégedett vagyok.a mai napig nem bántam meg,hogy megvettem.nagyon jól teszi a dolgát,jönnek a frissítések is rendszeresen. -

TechToys2020

kezdő

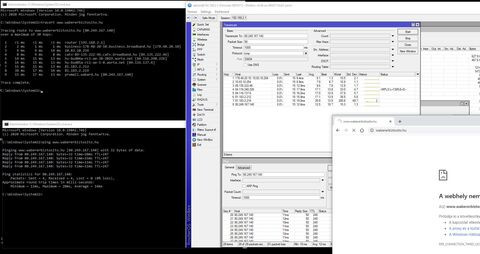

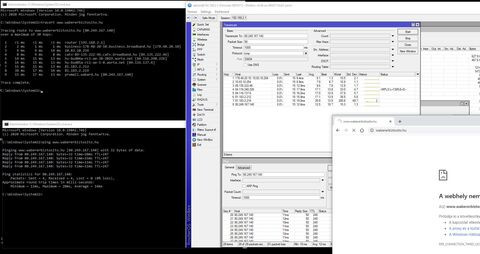

Még mindig a Mikrotik lassú WIFI-vel vagyok leragadva.

Betettem a notebookba AX200-at.

Ezzel a (nem CAPSMAN) modban lévő AP-ra kapcsolódok.

585-800MBit-et ír ki a Wireless/Registration.

A bejövő netem közel 1000MBit-es.

A Router átenged belőle 600-800MBit-et (vezetékekkel mérve).Viszont az eszközre WIFI-n csatlakozva mindig 100Mbit közelében marad (speedtest.net).

Egyszer láttam talán 130MBit-et.Az eszközök között fénykábel van.

És itt elfogyott az ötletem, már nem tudok mit upgradelni.Ki tudja ezt megoldani?

-

ekkold

Topikgazda

válasz

betyarr

#12684

üzenetére

betyarr

#12684

üzenetére

FreeDNS-nél hol írja hogy félévente be kell jelentkezni? Mért én régóta használom, és nem szoktam bejelentkezni. Nem lehet, hogy csak a DNS-hez tartózó IP-nek kell frissülnie rendszeresen?

A lényeg nekem a freedns megy és eddig atomstabil. A WOL is megy, át lehet forwardolni, sőt a mikrotik is tud WOL-t küldeni pl. scritptből (próbáltam il. használtam már mindkét megoldást) VPN is működik, PPTP és L2TP+IPesec VPN-t használok, de sokan használják az openVPN-t is. Ez utóbbi biztoságosabb, a PPTP meg a legkevésbé ezek közül - cserébe viszont gyorsabb. A weblapomon pedig megtalálod, hogy lehet egy kicsit fokozni a biztonságát.

-

Core2duo6600

veterán

válasz

betyarr

#12684

üzenetére

betyarr

#12684

üzenetére

A ddns re egy jó megoldás, hogy az általad választott szolgáltatásban a hosz hoz beírod a miki által generált host ot, és kész.

Van rá scriptelési lehetőség is.

Én pl a no-ip set használom, ezt havonta kell megújítani.

Az Unifi security gateway -t is nézted? ha már Unifi az AP?

Szerintem jó kis router amit kinéztél, én az 1100 AHX4 est vettem, és természetesen a vásárlás utáni héten jelent meg a 4011 es, ugyanazzal a cpu val, de kedvezőbb árral.A YT ra találtam leírást és működik is.

Értelemszerűen a net elérést is tudok akár időben is korlátozni.

A norton connect safe is jó szolgálatot tehet.Akár az is lehet, hogy rendes tűzfal kell neked, de azok legtöbbször igen drágák.

Pl fortinet. -

betyarr

veterán

üdv!

egyelőre még csak elméleti fázisban ugyan,de gondolkodom egy mikrotik routerben,pontosan ebben: [link]

jelenleg egy synology rt1900ac-m van,de valahogy már kezd a gyártó egyre kevesebb figyelmet fordítani rá,megritkultak a frissítések,hibajavítások,pedig kb. 1-1,5 évvel ezelőttig rendszeresek voltak.ugyan különösebb bajom nincs a routerrel,de mégis szeretném magam bebiztosítani és ha lehet,akkor még időben túladni rajta,míg még kapok érte viszonylag jó árat.

az edgerouter topikban már felvetettem a kérdést és világossá vált számomra,hogy nem az ER az én műfajom,mivel egy csomó mindent ssh-val lehet csak beállítani rajta.ehhez én kevésbé értek és inkább a grafikus felületen érzem magam jobban.tehát ezért esne a választásom a mikrotikre.ez a példány meglehetősen komoly hardverrel rendelkezik,így azt gondolom,hogy egy jó darabig nem kellene routert cserélnem.illetve,elég gyakoriak a fw és sw frissítések is hozzá,ahogy olvasom még a régebbi hardverekhez is jönnek updatek.

nem vagyok egyáltalán pro a hálózatok terén,illetve a router is csak otthoni,általános felhasználásra kell.néztem egy videósorozatot az yt-n,elég jól elmagyarázza a dolgokat: [link]

talán ezek és a Skori féle leírás alapján [link] képes lennék az alapokat belőni rajta és a későbbiekben max. próbálgatnám a továbbiakat.

ami a legfontosabb lenne,hogy legyen biztos ddns szolgáltatás.tudom,hogy van rajta gyári,de az nem szabható testre,csak az van,amit dob a gép és slussz.kíváncsi lennék rá,hogy ezen kívül lehet-e stabil,folytonos ddns-t belőni rajta scripttel?gondolok itt arra,hogy lehetőleg egyszer beállítva ne legyen ezzel egyéb gond/teendő.most néztem,hogy pl a freedns-nél is talán félévente be kell jelentkezni a fiókba,hogy ne szűnjön meg a kért cím.

tehát,van-e arra lehetőség,hogy 3rd party ddns-t használva nem érnek meglepetések,amikor épp szükség van rá?

a másik,ami tetszik a syno-ban,az a safe access.egész jól beállíthatók a szűrési feltételek az adott eszközökön,hogy a gyermekeim ne szörföljenek nekik nem való netes tartalmak hullámain (yt,keresések: szex and drogs and rockendroll,más nem nekik való netes tartalmak).lehet elkerülte a figyelmemet,de ilyen beállítható viszonylag egyszerűen a mikrotikon?vagy ez már nem "halandó" embernek való?

láttam elérhető a vpn is.a synon is van,stabil,mindig teszi a dolgát.feltételezem,hogy a mikiben sincs ez másképp.(?)

wake on lan lenne még nagyon fontos,hogy távolról éleszthessem a kívánt eszközt.könnyen és biztonságosan megoldható ez?ami van: 1000-es digi net és egy unifi ap ac lr,tehát ezért nem a wifis változatát venném ennek a mikinek.

tehát ezek lennének a kérdéseim.esetleg pro-kontra is jöhetnének tanácsok syno 1900 vs. miki 4011.maradjak a kommerszebb routereknél,vagy érdemes ezt a mikit választanom?

bocsi a hosszú eszmefuttatásért

és előre is köszi a segítséget!

és előre is köszi a segítséget!

-

ezekiel

aktív tag

Sziasztok!

Segítséget kérnék! Van egy IPTV hozzáférésem egy hdmi okosító sticken keresztül!

Azt akarom elérni, hogy az iptv forgalmát proirizálom és ezáltal biztosítom neki a folyamatosságot!

Letöltési irányban már sikerült megoldanom a következő szabályokkal:/ip firewall mangle

add chain=prerouting action=mark-connection new-connection-mark=prio_conn

passthrough=yes protocol=tcp dst-address-list=iptv log=no log-prefix=""

add chain=prerouting action=mark-packet new-packet-mark=prio passthrough=yes

connection-mark=prio_conn log=no log-prefix=""/queue

add name="total" parent=global packet-mark="" limit-at=0 queue=default-small priority=8 max-limit=0 burst-limit=0 burst-threshold=0 burst-time=0s bucket-size=0.1

add name="iptv" parent=total packet-mark=prio limit-at=4M queue=default-small priority=1 max-limit=6M burst-limit=0 burst-threshold=0 burst-time=0s bucket-size=0.1

add name="other" parent=total packet-mark=no-mark limit-at=0 queue=default-small priority=8 max-limit=0 burst-limit=0 burst-threshold=0 burst-time=0s bucket-size=0.1A gondom az az, hogy 10M/1M -es netem van és amikor felfele megy a sávszél egy megabittel akkor megakada tv! Meglehet-e oldani azt, hogy a feltöltéskor is megoldja, hogy a megjelölt csomagoknak adjon priot?

-

mgabi

senior tag

6.48-ra lehet frissíteni? Nincs vele gond?

-

ratkaics

senior tag

válasz

Gyurka6

#12673

üzenetére

Gyurka6

#12673

üzenetére

Nálam nem működik.

De most nézem, hogy szerintem a "komplett" router nem tud internetezni, mert ha ellenőriztetni akarom, hogy van-e frissebb firmware hozzá, akkor azt sem tudja megtenni, dns névfeloldási hibát ír.

Ami azért érdekes, mert amúgy a rá csatlakoztatott cuccokon van internet.

-

jerry311

nagyúr

válasz

WolfLenny

#12670

üzenetére

WolfLenny

#12670

üzenetére

Az attól függ milyen forgalom...

https://mikrotik.com/product/CCR1009-7G-1C-1SplusPC#fndtn-testresults1 VPN-re 112-115 kpps a max, ami 1G felett teljesít, ha ki van maxolva az MTU, de csak 60 Mbps a minimummal tesztelve. Nyilván az ilyen tesztek alatt semmi mást nem csinál a router. Normál körülmények közt nem fog kijönni belőle 1G VPN-en, szvsz 600M körül lesz a vége, vagy annyi se.

-

WolfLenny

senior tag

Sziasztok!

Két végpontot szeretnék összekötni VPN-nel. Mindkét végpont 1Gbit-es. Ezeket a feltételeket melyik routerrel tudnám biztosítani?

-IPS (minimum throughput 1 Gbps)

-L2TP ipsec VPN (minimum throughput 800 Mbps)

Egy CCR1009-es elég vagy combosabb kellene? Relatív nagy lesz a forgalom rajta.Javaslat?Előre is köszi a választ! -

user12

őstag

válasz

ratkaics

#12666

üzenetére

ratkaics

#12666

üzenetére

Ha az alábbi címeket akarod használni, akkor a primary ntp serverhez írd be a 148.6.0.1, a secondary ntp-hez meg 193.225.190.4

A server dns name-t vagy kitöltöd, ahogy jerry is fotózta vagy nem.

A lényeg, hogy bármelyiket is adod meg, nézd meg, hogy le tudja-e kérdezni a szervert. Ha az alábbi mezőkben nincsenek értékek, nem éri el az ntp szervert. -

jerry311

nagyúr

válasz

ratkaics

#12662

üzenetére

ratkaics

#12662

üzenetére

Mert nincs csatlakozva a szerverhez.

Én NTT Pool Project és DNS párti vagyok.

Nálam a Pri és Sec IP 0.0.0.0 így azt nem használja, és be van állítva a 4 regionális szerver:

0.hu.pool.ntp.org

1.hu.pool.ntp.org

2.hu.pool.ntp.org

3.hu.pool.ntp.orgEhhez még persze kell, hogy legyen beállítva DNS szerver (IP/DNS).

-

sepsi0

őstag

válasz

sepsi0

#12656

üzenetére

sepsi0

#12656

üzenetére

Sikerült beállítani a passthrough modot, megy is minden, ahogy kell. Az antennát is fixáltam parancsal.

Viszont mióta beállítottam, azóta nem megy az 5 GHz-es wifim.

Wifi interfésznél az írja slave módban van, bridge-nél inaktív.

Már mindent próbáltam. Volt egy tegnapi mentésem, betőltöttem, semmi.

Reset, router újrakonfig, semmi...

Mi lehet a baj?Hát becsinálok, abbahagytam, lejöttem kávézni, most meg megy.... Esküszöm betojok ezen a Mikrotiken.

-

sepsi0

őstag

Sziasztok!

Lenne még egy kérdésem.

Passthrough modban tudok, lehet antenna lock-ot beállítan? Ez nagyon fontos lenne, mert a Telenor akkor dobál az antennák között.

Köszönöm!

-

válasz

Core2duo6600

#12654

üzenetére

Core2duo6600

#12654

üzenetére

Megnézem kora reggel munkaidő elött.

-

Core2duo6600

veterán

válasz

MasterDeeJay

#12651

üzenetére

MasterDeeJay

#12651

üzenetére

Ha fogsz egy laptopot, éss rákötöd közvetlen a modemre, akkor minden ok ?

-

sepsi0

őstag

Sziasztok!

Lenne egy elméleti kérdésem, vagyis kettő. Passthrough.

Van ugye egy LTE6 kit a tetőn, abból a kábel megy a Mikrotik RBD52G routerbe. Ugye dupla nat. Más ip tartományban vannak most. Mindenképpen el szeretném érni pl telefon appal az LTE6-ot. Kezdő vagyok...

Első az lenne, hogy létrehozok egy vlan hálózatot. De itt nem tiszta, hogy mit kell csinálnom, hogy utána elérjem az LTE6-ot? A routerrel csatlakoznom kell a vlan hálózathoz?Második. Ugye a passthrough mode mac címhez kötött, vagyis a router mac címéhez? Van egy switch a router mögött, ha az LTE6-ból lejövő kábelt bedugom a switchbe, akkor átvált router üzemmódba, mivel eltünik a router és utána mondjuk a hálózaton lévő pcmel elérném winboxal? Ez egyszerűbb lenne nekem,azt hiszem.

Köszönöm a segítséget!

Ki szeretném próbálni a vpn szervert ezért változtatnék.

-

jerry311

nagyúr

válasz

MasterDeeJay

#12651

üzenetére

MasterDeeJay

#12651

üzenetére

Akkor a célt kell megkérdezni.

-

-

jerry311

nagyúr

válasz

MasterDeeJay

#12649

üzenetére

MasterDeeJay

#12649

üzenetére

Ha minden megy, kivéve ezt (vagy párat)...

Ha fix IP-d van, akkor keresgélj blacklistekben, előfordulhat, hogy valahogy felkerült rá az IP-d. -

-

jerry311

nagyúr

válasz

MasterDeeJay

#12647

üzenetére

MasterDeeJay

#12647

üzenetére

A 10.0.0.0/8 privát tartomány, de ami neked nyilvános hálózat, az a szolgáltatónak a saját magánhálózata. A legtöbb szolgáltató használja mindhárom privát tartományt.

-

Na akkor kicsit más:

Bizonyos címek nem elérhetőek a cégen belül. Az érdekes az hogy egyik gépen sem. De a címek pingelhetőek és tracert is megy, viszont ERR_CONNECTION_TIMED_OUT ot írnak mindegyik gépen a böngészők.

Fix-ip van, a upc szerint minden rendben van ezt írásban is adták.

MTU-val kísérleteztem, nem befolyásol semmit. Firewall és nat részen sincs semmi olyan ami miatt ez a cím ne működne. DNS-nek 8.8.8.8 használok kintre.

A címek mobilneten és anonimity proxin működnek hibátlanul. Router frissítve, többször restartolva.

10.0.0.0 címtartományt is használom a vendég hálózatunkra ami le van választva a belső hálóról (igaz csak /24-ben). Azt nem értem miért is szerepel a tracert-ben 10-es cím amikor úgy tanultam azt nem lehet publikusnak használni és mivel fixip-m van ami nem lehet nat-olt belső cím ezért furcsa.

Mit próbáljak még meg? -

Laca0

addikt

Sziasztok!

Volt nálunk egy fél órás áramszünet reggel, de 1x 2x visszajött egy pillanatra az áram. A cAP 2nd nem indult el rendesen többet. Világít a led rajta, a switch-en is úgy látszik, mintha menne, de nem látja a winbox sem.

Netistall sem látja. Bár ebben nem vagyok biztos, hogy mindent jól csinálok, mert a Mikrotik wikijében 88.2 a PC és 88.3 a kliens beállítás, sok helyen 1.2 és 1.3 címeket látok. Bár mindkettővel kipróbáltam a biztonság kedvéért.

Reset gombot lenyomva ráadom a tápot, pár mp múlva elkezd villogni az összes led (kivéve a power, az simán világít), majd egy idő múlva abbamarad a villogás. Mindegy, hogy mennyi ideig tartom lenyomva a reset-et, nem jelenik meg a netistall-ban.

Mit lehetne még kipróbálni? -

Végül rájöttem a megoldásra. Ez a NAT szabály kellett hozzá:

add action=dst-nat chain=dstnat dst-address=192.168.1.2 dst-port=52000-52100 \

protocol=udp src-address=192.168.1.220 to-addresses=192.168.89.255 -

válasz

Core2duo6600

#12640

üzenetére

Core2duo6600

#12640

üzenetére

A TV mögött a nappaliban van egy CRS326-24G-2S+ switch erre kapcsolódik a TV is. Ez a switch van összekötve a 15 méterrel odébb lévő CCR2004-1G-12S+2XS routerrel optikán.

CRS326 config: https://pastebin.com/qipeGzwc

CCR2004 config: https://pastebin.com/KyYpKud4 -

Sziasztok!

Adott egy Panasonic TV ami képes arra DVB-IP szerverként működjön. Ez LAN-on tökéletesen is működik, az összes csatornát DVBViewer programmal lehet nézni.

Hogyan lehetne azt kivitelezni, hogy ez működjön VPN-en keresztül is?

PPTP VPN szerver működik, lehet is pingelni TV-t, de kép nincs.

A probléma ott van, hogy a TV a router IP címére küldi a csomagokat.

TV: 192.168.1.220

Router: 192.168.1.2Hogyan lehetne azt megoldani, hogy azok az UDP csomagok amiket a 192.168.1.220 küld a 192.168.1.2-re (portok: 52000-52100), azokat a router továbbítsa a VPN szerver felé?

-

Nem is állandóra venném, amikor kérik akkor kapcsolom én be (eddig is így tettem de minél szűkebbre akarom venni a támadási felületet amíg nyitva van a port). Ez max egy napra van így nyitva a megadott ip-kre. Egy külső cég szokott néha a szerver sql-jében írogatni de rdp-vel csatlakoznak fel, aztán szólnak és kikapcsolom.

RDP könnyen törhető ez esetben mert egy régi 2008R2 szerverről van szó.

Ha csak nekem kellene akkor valami kopogtatós módszerrel csinálnám meg.

Én belül egy gépet érek el dwservice-vel és onnan szoktam dolgozni. -

bacus

őstag

Amit írtál az rendben van, de tipikus, amikor fordítva jobban működik.

Te eldobod azt aki itt próbálkozik, de egyébként végig megy a normál tűzfal szabályaidon, ahelyett, hogy beengednéd azt akinek szabad, aztán mindenki mást eldobnál.A mindenki másnál nincs különbség, de az aki bejöhet, annak végig kell menni a szabályokon, amíg egyszer csak accept vagy drop szabályt nem kap.

Egyébként, én nem így csinálnám, rdp portot kitenni a netre nem szerencsés, egy ip cím mögött ki tudja hány eszköz lehet, főleg ha vpn def gateway is lehet az ottani router, szerver, stb., azaz a távoli "biztonságos" helyet megtörve már egyenes az út hozzád. Nincs rálatásod esetleg a távoli eszköz biztonságára.

-

válasz

MasterDeeJay

#12631

üzenetére

MasterDeeJay

#12631

üzenetére

Ja most nézem egyszerűbb ha eleve csak a natolásban állítom csak be firewallt meg hagyom békén.

add action=dst-nat chain=dstnat comment="RDP" dst-port=3401 \

in-interface=ether6-UPC log=yes protocol=tcp src-address-list=\

okcimek to-addresses=192.168.2.7 to-ports=3389 -

Egy olyat szeretnék létrehozni hogy egy adott porton csak pár ip cím jöhet be.

Az okcimek listában vannak felvéve a fix címek amiről elérhető lenne.

Firewall rulesnél:add action=drop chain=forward comment="RDP kintről tiltás kivéve" dst-port=3401-3410 in-interface=ether6-UPC log=yes protocol=tcp src-address-list=!okcimek

NAT-nál:

add action=dst-nat chain=dstnat comment="Szerver RDP" dst-port=3401 in-interface=ether6-UPC log=yes protocol=tcp to-addresses=192.168.2.7 to-ports=3389

és így tovább a többi szerverhez.Gondolom a forward-ot kell használnom nem az input-ot. Jól csináltam vagy valahogy máshogy kellene?

Ja a icmp akarom beengedni hogy pingelhető legyen a router akkor elég az input-al?

-

ratkaics

senior tag

Bocsi, de ez a Wifi-s csengő felkeltette az érdeklődésemet.

Van olyan, ami ajánlott, vagy esetleg olyan, amit biztosan nem szabad megvenni?

-

válasz

amargo

#12626

üzenetére

amargo

#12626

üzenetére

Csengőnél nem tudok másikat használni

. Nincs is bekapcsolva extensive channel. Viszont most jó, szépen rajta van a hálózaton az eszköz.

. Nincs is bekapcsolva extensive channel. Viszont most jó, szépen rajta van a hálózaton az eszköz. Igaz nem egy 100e Ft-os Doorbird csengő, csak 15 volt és kínai EKEN. Viszont eddig gyönyörűen működött. Lehet egy fw frissítés nem ártana neki.

-

bacus

őstag

válasz

atlagenber

#12619

üzenetére

atlagenber

#12619

üzenetére

-

válasz

atlagenber

#12621

üzenetére

atlagenber

#12621

üzenetére

Sziasztok,

Kapucsengő valamiért nem csatlakozik a hálózatra. CAPsMAN-el kidobtam az ablakba egy mAP Lite-ot. Rx Signal ez előtt -89 volt, ment is viszont nem csöngött a telón, illetve bent. mAP segített rajta, 2 napig ment is (nem változott semmi), most nézem és ezt írja( rx signal erőssége -65/-60 körül volt, tehát jobb lett)

xx:xx:xx:xx:xx:xx@mAP-Cap-2.4Ghz disconnected, extensive data loss. Ez mitől lehet?

Bocs nem neked akartam válaszolni atlagenber.

-

Core2duo6600

veterán

válasz

atlagenber

#12621

üzenetére

atlagenber

#12621

üzenetére

39 - 41

39 es engedi magát sstp kapcsolatot a 443 as porton

40 es átjárást enged a hálózat ra a lan a cél, de talán a wifisre is át mehetne a forgalom, de az nem cél

a 41 es meg magának a miki nek az elérését teszi lehetővé távolról -

atlagenber

csendes tag

válasz

Core2duo6600

#12620

üzenetére

Core2duo6600

#12620

üzenetére

Melyikek ezek a szabályok a 12615-ös hozzászólásodban?

-

Core2duo6600

veterán

válasz

atlagenber

#12619

üzenetére

atlagenber

#12619

üzenetére

Én úgy csináltam meg a vpn -t, hogy teljesen külön hálózatba kerül.

Amire ugyanúgy megcsináltam a nat szabályt a net felé, így ki tudom kerülni a céges tűzfalat, egyszerűbb volt engedélyeztetni, az egy dyn dns em felé menő forgalmat, mint az összes egyebet amit el akarok érni, és, akkor még torrentről nem is beszéltünk.Van egy input szabályom a vpn hálózatot megadva forrásként, és egy van egy forwars szabályom szintén a vpn háló forrásként megjelölésével.

Így mindent elérek, igaz csak közvetlen ip vel...egyes kliensek miért látszanak míg a többi nem.

Nekem a win 10 tűzfala szivatott így meg, hogy csak a saját alhálójában lévő gépekkel áll szóba (korábban ment, de x ideje nem megy)

Lehet nálad is hasonló ok van. -

Core2duo6600

veterán

Úgy tűnik, hogy a Windows tűzfala szivat.

Megadtam a 2 gépen egymás alhálóit, és így müxik. -

jerry311

nagyúr

válasz

atlagenber

#12616

üzenetére

atlagenber

#12616

üzenetére

Az a baj a közös IP tartománnyal, hogy ARP alapon működik. Ha valaki beszélni akar egy másik valakivel, akkor broadcastba küldenek egy ARP kérést, ha valaki válaszol a cél MAC címével, akkor működik. Na most, ha a routeren nincs proxy ARP, akkor nem működik.

Ha külön IP tartományban vannak, akkor nincs ilyen gond, mert a másik IP tartományba menő csomagokat a def gw-nek küldi automatikusan. -

atlagenber

csendes tag

Igen, igen. Pontatlanul írtam. Úgy osztottam ki ahogy mondod. VPN-pool 240-249, local-pool 100-199. A DHCP server lease fülön szinte minden eszközöm (értsd ez alatt a NAS, nyomtató, home assitant server, kapcsolók) „make static”-ben van és 100 alatti - tehát local-poolon kivüli - ip-t kap.

„mit jelent a "látszanak"”: Az Androidról - ha VPN kapcsolatban vagyok (Telekom mobil internet) - egy hálózat szkennerrel végig szkennelem a hálózatot és csak a routert, az androidot, ill. a Sonoff gyári firmware-rel rendelkező kapcsolókat „látja”. Ezeket meg is tudom pingelni. A többit (NAS, egyéb windows kliensek, telefonok, Tasmota firmware-es kapcsolók) nem is találja meg és a pingre sem válaszolnak. Helyi hálózaton 21 a VPN-ről meg 11 eszközt talál meg az app. Egyébként a korábban említett gyári okoskapcsolóknak nincs saját web mangement felületük, csak egy Ewelink nevű appal tudom őket beállítani. Azok a kapcsolók amin Tasmota firmware van, azoknak van web felületük, de azok meg nem látszanak a szkennelés után. -

Core2duo6600

veterán

Hello,

A tűzfalszabályok:

[admin@MikroTik] /ip firewall filter> print

Flags: X - disabled, I - invalid, D - dynamic

0 X ;;; Kicus laptop

chain=forward action=drop src-address=192.168.2.29 in-interface=bridge-Wifi out-interface=ether10 log=no log-prefix=""

1 X chain=forward action=drop dst-address=192.168.2.29 in-interface=ether10 out-interface=bridge-Wifi log=no log-prefix=""

2 X ;;; Kicus telo net tiltas

chain=forward action=drop src-address=192.168.2.14 in-interface=bridge-Wifi out-interface=ether10 log=no log-prefix=""

3 X chain=forward action=drop dst-address=192.168.2.14 in-interface=ether10 out-interface=bridge-Wifi log=no log-prefix=""

4 X ;;; Block Youtube - Apu laptop

chain=forward action=drop layer7-protocol=Block Youtube src-address=192.168.2.29 in-interface=bridge-Wifi log=no log-prefix=""

5 X ;;; Block Wifi - Anyu

chain=forward action=drop src-address=192.168.2.22 in-interface=bridge-Wifi log=no log-prefix=""

6 X ;;; Block Youtube Wifi

chain=forward action=drop layer7-protocol=Block Youtube in-interface=bridge-Wifi log=no log-prefix=""

7 ;;; Drop SMTP KI 25

chain=forward action=drop protocol=tcp in-interface=bridge-LAN dst-port=25 log=no log-prefix=""

8 ;;; Drop SMTP KI 25

chain=forward action=drop protocol=tcp in-interface=bridge-Wifi dst-port=25 log=no log-prefix=""

9 chain=forward action=accept connection-state="" in-interface=bridge-LAN out-interface=Digi-PPPOE log=no log-prefix=""

10 chain=input action=accept in-interface=bridge-LAN log=no log-prefix=""

11 chain=input action=accept connection-state=established,related in-interface=Digi-PPPOE log=no log-prefix=""

12 ;;; Wifi > nas2

chain=forward action=accept dst-address=192.168.1.5 in-interface=bridge-Wifi out-interface=bridge-LAN log=no log-prefix=""

13 ;;; Wifi > nas3

chain=forward action=accept dst-address=192.168.1.7 in-interface=bridge-Wifi out-interface=bridge-LAN log=no log-prefix=""

14 ;;; Wifi > NAS

chain=forward action=accept dst-address=192.168.1.4 in-interface=bridge-Wifi out-interface=bridge-LAN log=no log-prefix=""

15 ;;; Wifi > Atom

chain=forward action=accept dst-address=192.168.1.6 in-interface=bridge-Wifi out-interface=bridge-LAN log=no log-prefix=""

16 ;;; Wifi > i7 860

chain=forward action=accept dst-address=192.168.1.33 in-interface=bridge-Wifi out-interface=bridge-LAN log=no log-prefix=""

17 ;;; NAS2 > Wifi

chain=forward action=accept src-address=192.168.1.5 in-interface=bridge-LAN out-interface=bridge-Wifi log=no log-prefix=""

18 ;;; NAS3 > Wifi

chain=forward action=accept src-address=192.168.1.7 in-interface=bridge-LAN out-interface=bridge-Wifi log=no log-prefix=""

19 ;;; NAS > Wifi

chain=forward action=accept src-address=192.168.1.4 in-interface=bridge-LAN out-interface=bridge-Wifi log=no log-prefix=""

20 ;;; Atom > Wifi

chain=forward action=accept src-address=192.168.1.6 in-interface=bridge-LAN out-interface=bridge-Wifi log=no log-prefix=""

21 ;;; i7 860 > Wifi

chain=forward action=accept src-address=192.168.1.33 in-interface=bridge-LAN out-interface=bridge-Wifi log=no log-prefix="860 2 wifi"

22 ;;; Wifi DNS REQ

chain=input action=accept protocol=udp in-interface=bridge-Wifi dst-port=53 log=no log-prefix=""

23 ;;; Wifi -> NET

chain=forward action=accept protocol=tcp in-interface=bridge-Wifi out-interface=Digi-PPPOE dst-port=80,443,8080,993,587,465,8886 log=no log-prefix=""

24 ;;; Wifi -> Kozti VPN

chain=forward action=accept protocol=tcp dst-address=89.135.52.121 in-interface=bridge-Wifi out-interface=Digi-PPPOE dst-port="" log=no log-prefix="kozti"

25 ;;; Wifi -> NET Minden egy b tilt s

chain=forward action=drop in-interface=bridge-Wifi out-interface=Digi-PPPOE log=no log-prefix="wifi egyeb"

26 ;;; Drop DNS From DIGI

chain=input action=drop protocol=tcp in-interface=Digi-PPPOE dst-port=53 log=no log-prefix=""

27 ;;; Drop DNS From DIGI

chain=input action=drop protocol=udp in-interface=Digi-PPPOE dst-port=53 log=no log-prefix=""

28 ;;; Wifi -> nyomtat

chain=forward action=accept dst-address=192.168.1.2 in-interface=bridge-Wifi out-interface=bridge-LAN log=no log-prefix=""

29 ;;; Nyomtat -> Wifi

chain=forward action=accept src-address=192.168.1.2 in-interface=bridge-LAN out-interface=bridge-Wifi log=no log-prefix=""

30 ;;; Wifi -> NET ping

chain=forward action=accept protocol=icmp in-interface=bridge-Wifi out-interface=Digi-PPPOE log=no log-prefix=""

31 ;;; Wifi in - Winbox

chain=input action=accept protocol=tcp in-interface=bridge-Wifi dst-port=8291 log=no log-prefix=""

32 ;;; Wifi in - NTP

chain=input action=accept protocol=udp in-interface=bridge-Wifi dst-port=123 log=no log-prefix=""

33 ;;; Wifi in drop

chain=input action=drop in-interface=bridge-Wifi log=no log-prefix="Wifi input drop"

34 ;;; Drop invalid from LAN

chain=forward action=drop connection-state=invalid connection-type="" in-interface=bridge-LAN log=no log-prefix="invalid"

35 X ;;; L2TP Allow

chain=input action=accept protocol=udp dst-port=1701,500,4500 log=yes log-prefix="L2TP"

36 X chain=input action=accept protocol=ipsec-esp log=no log-prefix=""

37 X chain=forward action=accept src-address=10.10.3.0/24 log=no log-prefix=""

38 X chain=input action=accept src-address=10.10.3.0/24 log=no log-prefix=""

39 ;;; Allow SSTP

chain=input action=accept protocol=tcp dst-port=443 log=no log-prefix=""

40 chain=forward action=accept src-address=10.10.2.0/24 log=no log-prefix=""

41 chain=input action=accept src-address=10.10.2.0/24 log=no log-prefix=""

42 ;;; Drop Digi

chain=input action=drop in-interface=Digi-PPPOE log=no log-prefix="dorp digi"

43 ;;; Wifi -> Lan drop

chain=forward action=drop in-interface=bridge-Wifi out-interface=bridge-LAN log=no log-prefix="wifi -lan "

44 ;;; LAN -> Wifi drop

chain=forward action=drop in-interface=bridge-LAN out-interface=bridge-Wifi log=no log-prefix="lan wifi"

45 ;;; Drop All

chain=input action=drop log=no log-prefix="Drop All"NAT :

[admin@MikroTik] /ip firewall nat> print

Flags: X - disabled, I - invalid, D - dynamic

0 ;;; LAN

chain=srcnat action=masquerade src-address=192.168.1.0/24 out-interface=Digi-PPPOE log=no log-prefix=""

1 ;;; Wifi

chain=srcnat action=masquerade src-address=192.168.2.0/24 out-interface=Digi-PPPOE log=no log-prefix=""

2 ;;; SSTP

chain=srcnat action=masquerade src-address=10.10.2.0/24 out-interface=Digi-PPPOE log=no log-prefix=""

3 ;;; L2TP

chain=srcnat action=masquerade src-address=10.10.3.0/24 out-interface=Digi-PPPOE log=no log-prefix=""

4 X ;;; Discord > S8

chain=dstnat action=dst-nat to-addresses=192.168.2.17 to-ports=50000-65535 protocol=udp in-interface=Digi-PPPOE dst-port=50000-65535 log=no log-prefix=""

A kérdésem, miért nem érem a 192.168.2.25 ös laptopról a 192.168.33 as gépet a lan hálózaton.

A szabályokat a Atom nevű szabály másolásával hoztam létre, csak az ip címet módosítottam, ill. a kommentet.

A 192.168.1.6 os címen lévő atom nevű gépet elérem, mint ahogy a nas okat is.

Igaz ezeknek fix ip címe van. -

bacus

őstag

válasz

atlagenber

#12612

üzenetére

atlagenber

#12612

üzenetére

Ez nem jó, nem szabad ugyan azt a poolt használni amit a dhcp is kioszthat, mert ki is osztja.

Két pool kell egymás mellett, mondjuk 10-30 vpn pool, 50-150 dhcpNincs hátránya azonos tartománynak, ha van elég ip címed, akkor jó lehet ez így.

Kérdésem lenne, hogy mit jelent a "látszanak". Nem tudod pingelni? vagy ezeknek saját webes management felülete van? netán csak "név" szerint nem működik pl a nas?

-

atlagenber

csendes tag

válasz

atlagenber

#12612

üzenetére

atlagenber

#12612

üzenetére

Még így sem teljes az örömöm. Nem minden hálózati elemet tudok a vpn-en lógó androidról scannelni. Ami fura hogy csak a nyomtató és a Sonoff okoskapcsolók látszanak. A kapcsolók közül is csak azok, amelyeknek gyári firmware van még. Amelyiken Tasmota van, azt már nem látja. Nyilván a NAS sem látszik, ami a lényeg lenne.

-

atlagenber

csendes tag

Köszönöm mindkettőtöknek a segítséget. Átnéztem a korábbi hozzászólásokat, de alaposabb tűzfal ismeretekre volna szükségem ahhoz hogy megoldjam. (Rajta vagyok.) Egyelőre úgy módosítottam, hogy a belső ip-poolból kap az openvpn kliens is címet.

Van ennek valami hátránya azzal szemben amit eredetileg terveztem? -

ekkold

Topikgazda

válasz

#70234880

#12610

üzenetére

#70234880

#12610

üzenetére

Fogalmam sincs mi az az "XSS típusú biztonsági hiba", így aztán próbáltam megkeresni, ill. kicsit utánaolvasni, hogy miről is van szó,

konkrétan azért, hogy engem pl. érint-e a dolog. Ha esetleg mást is érdekel miről van szó, akkor magyarul:

Gyakorlatilag a mikrotik hotspot

a bejelentkező weboldalán, tartalmaz egy rejtett form mezőt, aminek a tartalmát a hotspot szoftvere nem ellenőrzi megfelelően. Ezt

manipulálva (a mezőben küldött adatokat kibővítve) lehet hekkelni. Magyarán ez a biztonsági rés csak azokat érinti, akik a hotspot-ot

telepítették és használják. -

#70234880

törölt tag

Megjelent MikroTik router 2021 első sebezhetősége. A MikroTik RouterOS egy XSS-típusú biztonsági hibát tartalmaz.

Bővebben -

jerry311

nagyúr

válasz

atlagenber

#12607

üzenetére

atlagenber

#12607

üzenetére

Ha a VPN megy de forgalom nincs, akkor marad a NAT meg a tűzfal.

-

bacus

őstag

válasz

atlagenber

#12607

üzenetére

atlagenber

#12607

üzenetére

látod, hogy kell, különben már most menne

pár hsz-el előbb megírtam, hogy akár egy rossz srcnat szabály is lehet a ludas, ami a normál poolból minden fele natol.

Kicsit többet kéne látni a tűzfal szabályaidból.

-

atlagenber

csendes tag

Sziasztok!

Az OpenVPN-t sikerült beállítanom az otthoni routerem (hap ac2) és az Android telefonom között. Külön ip pool van a vpn-nek (10.10.10.2-10.10.10.40), de nem látom a local hálózati eszközöket, amik egy másik poolból kapnak ip-t (192.168.88.101-192.168.88.240).

Az ovpn konfig fájlba beírtam egy route-ot:

route 192.168.88.0 255.255.255.0 10.10.10.1

, de így sem látom a local eszközöket. Csak a routert tudom pingelni a 10.10.10.1-en.

Kell valami egyebet beállítanom a routeren, hogy a két hálózat között legyen átjárás? -

jerry311

nagyúr

válasz

Marcelldzso

#12604

üzenetére

Marcelldzso

#12604

üzenetére

Előfordulhat olyan, hogy amíg DNS cache-ből olvassa az IP-t, addig nem megy. Amikor lejár a TTL, akkor újra megkérdezi a DNS szervert és megint elkezd működni.

-

jerry311

nagyúr

válasz

Marcelldzso

#12601

üzenetére

Marcelldzso

#12601

üzenetére

VPN NAT után van, szóval ha a NAT elkapja, akkor a VPN már nem fogja, ha NAT előtti IP-kre van megírva.

-

Marcelldzso

tag

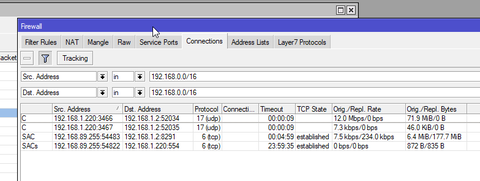

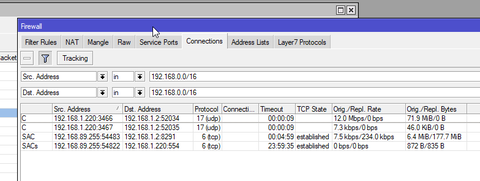

Sziasztok,

Megnéznétek ezt nekem? Site to Site VPN-t szeretnék létrehozni.

Established viszont nem nagyon van forgalom.

A tűzfalszabályt mindkét oldalon hozzáadtam.add name=l2tpserver passive=yes

/ip ipsec profile

add dh-group=modp2048 enc-algorithm=aes-256 name=videkprofile

/ip ipsec peer

add address=videk.domain.hu name=videkdinamikus profile=videkprofile

/ip ipsec proposal

set [ find default=yes ] auth-algorithms=sha1,md5 enc-algorithms=aes-256-cbc

add auth-algorithms=sha256 enc-algorithms=aes-256-cbc name=videk pfs-group=modp2048

/ip ipsec identity

add generate-policy=port-override peer=l2tpserver

add peer=videkdinamikus

/ip ipsec policy

set 0 dst-address=0.0.0.0/0 src-address=0.0.0.0/0

add dst-address=192.168.12.0/24 peer=videkdinamikus proposal=videk sa-dst-address=84.XX.XX.XX sa-src-address=85.XXX.XX.XXX src-address=192.168.19.0/24 tunnel=yes

Új hozzászólás Aktív témák

- 2013 Late 27 iMac - 1TB HDD i5 core4 24GB RAM 2GB GTX

- Bomba ár! Toshiba Portege R930 - i5-3GEN I 4GB I 320GB I DVDRW I 13,3" HD I HDMI I Cam I W10 I Gari!

- Bomba ár! Toshiba Portege X30-E - i5-8250U I 8GB I 256SSD I 14" FHD I Cam I W11 I Garancia!

- Bomba ár! Toshiba Satellite Pro A40-D - i5-7200U I 8GB I 256SSD I 14" HD I Cam I W11 I Garancia!

- Bomba ár! Toshiba Dynabook A40-G - Intel 5205U I 4GB I 128SSD I 14" HD I Cam I W11 I Garancia!

- Bomba ár! Lenovo X1 Carbon 4th: i5-6GEN I 8GB I 512SSD I 14" FHD I HDMI I Cam I W11 I Gari

- Telefon felvásárlás!! iPhone X/iPhone Xs/iPhone XR/iPhone Xs Max

- ÁRGARANCIA!Épített KomPhone Ryzen 7 7800X3D 32/64GB RAM RTX 5090 32GB GAMER PC termékbeszámítással

- Azonnali készpénzes AMD Radeon RX 5000 sorozat videokártya felvásárlás személyesen / csomagküldéssel

- GYÖNYÖRŰ iPhone 11 Pro 64GB Space Grey-1 ÉV GARANCIA - Kártyafüggetlen, MS3668, 100% Akkumulátor

Állásajánlatok

Cég: ATW Internet Kft.

Város: Budapest

Cég: BroadBit Hungary Kft.

Város: Budakeszi

Vegyél nyugodtan ha van fölös 600 euród évente licenszt hosszabítani

Vegyél nyugodtan ha van fölös 600 euród évente licenszt hosszabítani

,de tényleg jó lenne már egy olyan router,amivel meg vagyok elégedve.

,de tényleg jó lenne már egy olyan router,amivel meg vagyok elégedve.

és előre is köszi a segítséget!

és előre is köszi a segítséget!