- sziku69: Szólánc.

- Luck Dragon: Asszociációs játék. :)

- D1Rect: Nagy "hülyétkapokazapróktól" topik

- sziku69: Fűzzük össze a szavakat :)

- Elektromos rásegítésű kerékpárok

- Magga: PLEX: multimédia az egész lakásban

- Sub-ZeRo: Euro Truck Simulator 2 & American Truck Simulator 1 (esetleg 2 majd, ha lesz) :)

- Imilenni: Egy kis depi, remélem elfér itt :) 2#

- hcl: Kelj fel komám, ne aludjál

- GoodSpeed: Samsung 980 PRO 1TB M.2 (MZ-V8P1T0BW) vs Samsung 990 PRO 2TB M.2 (MZ-V9P2T0BW)

-

LOGOUT

Mikrotik routerekkel foglalkozó téma. Mikrotik router típusok, hardverek, router beállítások, programozás (scriptek írása), frissítés, és minden Mikrotik routerrel kapcsolatos beszélgetés helye.

Új hozzászólás Aktív témák

-

yodee_

őstag

válasz

ekkold

#15799

üzenetére

ekkold

#15799

üzenetére

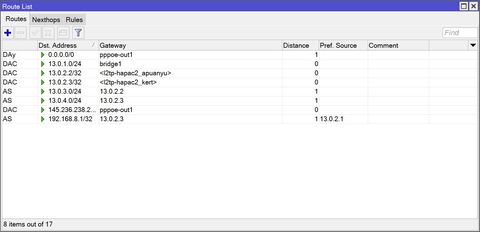

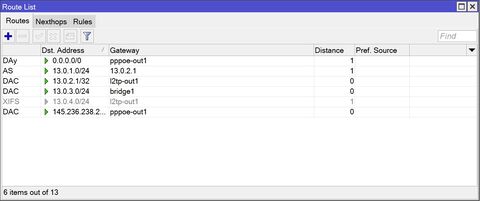

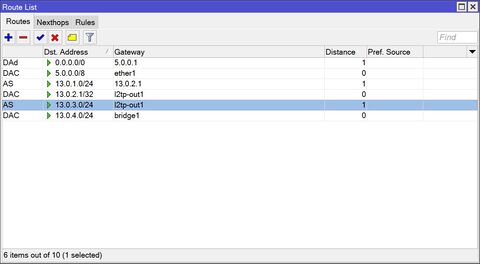

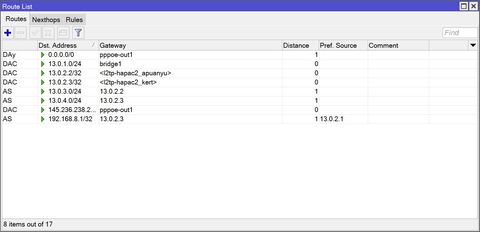

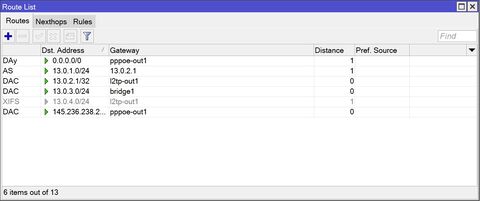

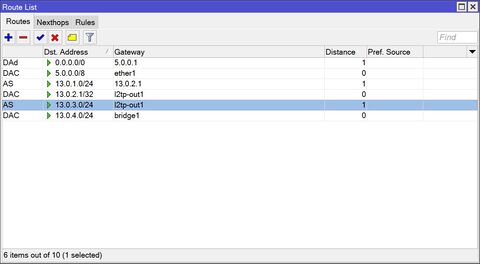

Tisztában vagyok vele, hogy nem ajánott az IP tartomány amit használok, viszont 2 éve nincs gondom vele. Amint hiba lesz, változtatok. Csatolok képet a jelenlegi IP/Routes részről:

Fő router (13.0.1.1):

1. külső router (13.0.3.1):

2. külső router (13.0.4.1):

Egyenlőre csak az utolsónál aktív a bejegyzés, de így nem működik.

-

ekkold

Topikgazda

válasz

yodee_

#15794

üzenetére

yodee_

#15794

üzenetére

Igen ilyesmi kellene. Gyakorlatilag 4db különböző IP tartománynak kell lennie:

- Fő router

- 1. külső router

- 2. külső router

- VPN címtartománya

(ha wireguard-al oldanád meg akkor 5db IP tartomány kellene, mert a wireguard interfészek tapasztalatom szerint nem működnek jól, ha közös IP tartományban vannak)

- Mindhárom routeren két static routing-ot kell felvenni, (a másik két eszköz felé).

- A VPN címtartományára elvileg létrejön dinamikus routing szabály (de ha nem, vagy ha nem megfelelően akkor az is kell)- A 13.0.0.0/24 IP tartományok szerintem sem célszerűek belső IP céljára.

-

-

Lenry

félisten

válasz

ekkold

#15787

üzenetére

ekkold

#15787

üzenetére

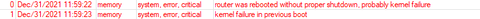

a stabillá nyilvánítás óta használom itthon a 7-est, egy másik helyen pedig valami korai rc óta (nem akart menni a mobilnetes stick 6-ossal, jobb ötletem nem lévén frissítettem a 7-es épp akkor aktuális előzetesére, azzal meg jó volt), és más problémát nem tapasztaltam vele ezen az egy kernel failure-ön, meg a múltkori automata frissítésbe belefagyáson kívül.

-

pzoli888

kezdő

válasz

yodee_

#15791

üzenetére

yodee_

#15791

üzenetére

a két külső router ip/routes részében fel kell venni a másik külső routernél található hálózatot és beállítani a l2tp interface-t a gatewaynek.

1. külső router:

ip route add dst-address=<a 2. külső router hálózata. pl. 192.168.12.0/24> gateway=<lt2p interface neve a főrouter felé>

2. külső router

ip route add dst-address=<az 1. külső router hálózata. pl. 192.168.33.0/24> gateway=<lt2p interface neve a főrouter felé> -

yodee_

őstag

BúÉK Mindenkinek!

Szeretném ismét a segítségetek kérni. Valamiért nem hagy nyugodni a dolog. Adott lenne 3 hAP ac2. Az egyik még 256 rammal, ez az úgynevezett fő router. Erre csatlakozik a másik kettő L2TP-n. Szépen működik szinte minden, csak egy valami nem. A fő router felől elérem mind a két külső routert és a mögötte lévő eszközöket. Viszont visszafelé csak a fő routert érem el, és nincs átjárás a két külső router között. Ez kivitelezhető valahogy?

Köszönöm

-

daninet

veterán

Sziasztok!

Van egy mikrotik sxt eszközöm a tetőn egy ***** nagy pózna tetején. Érthető okokból nem férek hozzá könnyen

Tegnap óta feláll a 10/100 link a routeremmel, de a router nem kap tőle IP címet, a routeren a LED-ek csak fixen világítanak. Értelemszerűen az eszközt sem érem el 192.168.88.1 címen. Van még bármi amit megpróbálhatok mielőtt fel kell másznom oda? -

starchild

tag

válasz

ekkold

#15787

üzenetére

ekkold

#15787

üzenetére

7.1-ről 7.1.1-re váltás nálam falióra és mindegy egyéb error nélkül zajlott le. Rb5009, rb4009, wap ac megy kb 9 napja az új softtal probléma nélkül.

...kopp...kop ...kopp😃

Nemtom ki hogy van vele, de én (mint mindig) a fw-t is hozzáfrissítettem az os-hoz.

B.UÉ.K! azaz Bugmentes esztendőt minden routerosolónak és egyéb más rendszert használónak. -

ekkold

Topikgazda

BUÉK mindenkinek!

Nem sokkal azután, hogy 7.1-ről 7.1.1-re frissítettem az RB5009-en, nekem is volt egy kernel falióra, nem tudom mi okozta, viszont azóta többször nem jött elő ilyen hiba. Most 10nap uptime-nál tart.

Amúgy minden használatban levő mikrotik eszközömet frissítettem 7.1.1-re: (hAPac, hAPac^2, RB951G, cAPac, RB5009) komolyabb gond egyikkel sem volt. A heti mentést végző scriptet kicsit át kellett írnom, az Os változásai miatt, illetve volt olyan script ami valami jogosultsági marhaság miatt nem akart futni, ezt lemásoltam, és új scriptként felvettem, így már működött (a jogosultság látszólag ugyanaz volt, úgyhogy gyakorlatilag nem tudom mi volt a baja, de végülis most jó).Összefoglalva nekem zömében jók a tapasztalataim a 7.1.1 Os-el. Az előforduló hibák sem tűntek súlyosnak, a kernelhiba volt a legdurvább, de a gyakorlatban csak annyit jelentett, hogy egyszer újraindult miatta a router. Nyilván ha rendszeresen csinálná, akkor zavarna, de nem fordult elő többször.

-

Reggie0

félisten

válasz

silver-pda

#15784

üzenetére

silver-pda

#15784

üzenetére

reject/drop/accept vegez vele, return csak akkor, ha fotablaban van, ekkor a default szabaly szerint, illetve a tarpit is vegez. A tobbi tovabbhalad.

-

Reggie0

félisten

válasz

silver-pda

#15778

üzenetére

silver-pda

#15778

üzenetére

BUEK!

Nem kell, untracked csak ugy lesz egy connection, ha a raw tablaban untrackednek markolod.

Az add-src/dst-to-address-list nem vegez a csomaggal, a kovetkezo szaballyal megy tovabb a tablaban.

-

Lenry

félisten

összeraktam az első WireGuard kapcsolatomat, ami egy L2TP/IPSec-et váltott. egyszerűbb, mint gondoltam, tök szuperul működik is.

elsősorban a sebesség érdekelt, de csak a routerekbe beépített BTest-re tudtam támaszkodni (minden máshoz a túloldal segítsége is kellett volna az ottani sajátosságok miatt), ez viszont nálam azt eredményezte, hogy

egyelőre nem kísérleteztem tovább, de nem tudom hová tenni ezt...

hap ac3 az alany, 7.1.1-es rOS-el, a túloldalt hap ac2, szintén rOS7.1.1 -

silver-pda

aktív tag

BÚÉK!

- firewall filter-ben kell-e az untracked ebben a rule-ban?

chain=input action=accept connection-state=established,related,untracked- firewall filter-ben fekete listába kerülésnél mi lesz a csomaggal? Megy tovább a rule-k közt vagy mivel egyező volt így fekete listázza és ennyi? Ha feketelistázza, akkor vmelyik drop érvényre jut, vagy oda már nem megy, mert action feketelistázás volt?

chain=input action=add-src-to-address-list protocol=tcp psd=21,3s,3,1 address-list=not_in_internet address-list-timeout=1d10m

chain=input action=add-src-to-address-list protocol=tcp src-address=!192.168.0.0/16 address-list=not_in_internet address-list-timeout=6h dst-port=20-1023,8000,8080,8291

chain=input action=add-src-to-address-list protocol=udp src-address=!192.168.0.0/16 address-list=not_in_internet address-list-timeout=6h dst-port=20-122,124-499,501-1023,8000,8080,8291

chain=input action=drop src-address-list=not_in_internet

chain=forward action=drop src-address-list=not_in_internet

chain=input action=drop

chain=forward action=drop -

Lenry

félisten

rOS7-ben az NTP szerver csak a lokális hálózatot szolgálja ki, vagy bárkit, ha ezt nem tiltom le külön a tűzfalban?

-

ekkold

Topikgazda

válasz

Zwodkassy

#15773

üzenetére

Zwodkassy

#15773

üzenetére

Az lehet, de nekem gyakorlati tapasztalat alapján jött ez. Azokat a portokat , amelyeket szeretnek hackelni, felvettem tűzfal szabályba, ami küldi feketelistása a forráscímet. Ez eddig elég hatékony megoldásnak bizonyult. Természetesen port szkennelésre is van felvéve szabály, de ennek nagyon ritkán van dolga. Az 1024 alatti portoknak általában adott funkciója van, ezért ezek esetleg "kívánatosabbak" egy hacker számára.

Gondolj bele, mondjuk nyitva van a 38417-es portom - na és mire mész vele? Ha én tudom , hogy FTP van mögötte, vagy éppen webszerver, akkor tudom használni, de más csak próbálgatni tudja, hogy mi lehet az... viszont 3 próbálkozás után megy feketelistára az IP ... -

válasz

ekkold

#15766

üzenetére

ekkold

#15766

üzenetére

"Ezen kívül az 53-as portja jövő csomagok forráscíme automatikusan megy a feketelistára, onnantól pedig az adott forráscím számára semmilyen port nincs nyitva"

Erre (is) mondták nekem pár éve, vagy olvastam, passz, hogy publikus IP-n port szkennelést 1024 felett kell(ene) kezdeni 😁

Persze nem tudom mennyire műxik a dolog. -

sanzi89

addikt

válasz

lionhearted

#15763

üzenetére

lionhearted

#15763

üzenetére

Köszi, ezzel nagyjából tisztában vagyok, csak nem tudom, hogy a gyakorlatban mégis mit jelentene pl. a fenti két AP esetében, mert tapasztalatom nincs ilyen irányított eszközzel.

Szerintem marad a Mikrotik wAP RBwAP2nD első körben, aztán majd meglátjuk. 14k-ért nem egy nagy beruházás, meg olyan nagyon sokat se várok tőle, csak, hogy mobilon legyen valamilyen net az teraszon/udvaron.

-

ekkold

Topikgazda

válasz

Reggie0

#15765

üzenetére

Reggie0

#15765

üzenetére

Nincs nyitva az 53-as portom. Ezen kívül az 53-as portja jövő csomagok forráscíme automatikusan megy a feketelistára, onnantól pedig az adott forráscím számára semmilyen port nincs nyitva. Egyetlen kivétel lehet: ha fent vagy a fehérlistámon, de azon csak 3db cím van - tehát ahhoz ismernünk kellene egymást...

Tehát pl. a 80-as és a 443-as port nyitva van. De ha megnézed, hogy az 53-as, vagy éppen a 21-es port nyitva van-e, onnantól pl. már a 80-as is zárva lesz. -

ekkold

Topikgazda

>Szerintem ezt nem lehet gond kideríteni,...

Rendben, az itthoni IP címem 84.236.99.186 és jelenleg 6 különböző porton is működik wireguard. Melyek ezek a portok?

>....ha elveszted/ellopják a mobilod amin beállított kliens van az elég kellemetlen lehet. Ha erre valaki tud ajánlást, azt megköszönném....

Persze, a szerver oldalon egyszerűen letiltod/törlöd azt a klienst, illetve a hozzá tartozó publikus kulcsot... Vagy éppenséggel nem törlöd, csak a hozzáférési jogokat változtatod meg, és pont ezen át deríted fel, hogy hol van a telefonod.... -

válasz

sanzi89

#15749

üzenetére

sanzi89

#15749

üzenetére

Azt azért tudni érdemes, hogy általában a kliens eszközöd a gyenge láncszem. Hiába van 10 dBi nyereséged, és még "hallod", amit a kliens oszt, de vissza már nem tudsz kommunikálni, mert azon egészen biztosan nem irányított az antenna, az adóteljesítmény meg az antennával együtt maximalizált. Ergo nincs kapcsolat valójában a kettő között.

Arról nem is beszélve, hogy neked a kliens felé küldött adat (letöltés!) általában nagyobb teher.Ezek az eszközök nem véletlenül PtP kapcsolatokra vannak kihegyezve, amikor kettő ilyen áll egymással szemben. Illetve LTE kapcsolat, ahol a nyereséged a letöltésnél manifesztálódik, mert ez az eszköz a kliens.

-

g0dl

addikt

válasz

ekkold

#15751

üzenetére

ekkold

#15751

üzenetére

"Eleve nem tudják melyik porton van, és azt sem, hogy azon a porton éppen wireguard van."

Szerintem ezt nem lehet gond kideríteni, ha valaki akarja. Egyébként pedig ne alapozzunk a security through obscurity-ra.

A wireguard sebességben nagyon jó, nekem a fő gondom vele, hogy a kliensek nem nyújtanak jelszó vagy más védelmet a kulcsokra. Tehát ha elveszted/ellopják a mobilod amin beállított kliens van az elég kellemetlen lehet.

Ha erre valaki tud ajánlást, azt megköszönném. -

ekkold

Topikgazda

válasz

jag222

#15758

üzenetére

jag222

#15758

üzenetére

Igen, mert ez attól is függ milyen eszközön fut. De kb mindenhol gyorsabb, csak abban van különbség, hogy mennyivel...

De az eredeti kérdéssel kapcsolatban: mehet akár párhuzamosan is a többféle VPN megoldás. L2TP+ipsec kopogtatással, és mellette wireguard is ,egy véletlenszerűen kiválasztott porton.

-

ekkold

Topikgazda

válasz

jerry311

#15756

üzenetére

jerry311

#15756

üzenetére

Nyilván nem kötelező használni, csak azért írtam mert igen jó alternatíva. A telepítő sem nagy, és a feltelepített program sem.

Azon kívül én már jártam úgy, hogy az otthoni VPN-t szerettem volna távolról elérni egy PC-ről, (kellett volna egy file a NAS-ról) de valami miatt (talán a helyi tűzfal, vagy nemtudommi miatt) sem a PPTP, sem pedig az L2TP nem működött. A wireguard viszont igen...

-

ekkold

Topikgazda

válasz

jerry311

#15752

üzenetére

jerry311

#15752

üzenetére

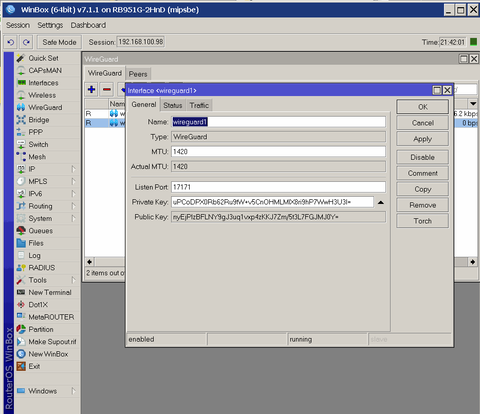

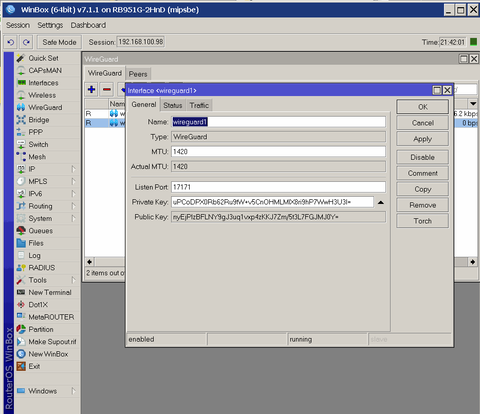

Wireguard is van kb. mindenre. Mikrotikre, Androidra, Mac-re, Linuxra, Windowsra... Azért is tettem be a képet, mert egy viszonylag régi mikrotikre (RB951) is felraktam a 7-es routerOs-t, és probléma nélkül működik. Némelyik szolgáltató előszeretettel blokkol olyan portokat amin PPTP vagy éppen L2TP működik (persze letagadják) de olyan VPN-t nehéz blokkolni amelyik bármelyik porton működhet.

Ha pedig saccolnom kellene, előfordulhat, hogy az újabb oprendszerekben alapból lesz wireguard is.

Ráadásul a wireguard még ezen az RB951-esen is gyorsabb mint az L2TP vagy mint a PPTP... -

ekkold

Topikgazda

válasz

joekajoeka

#15741

üzenetére

joekajoeka

#15741

üzenetére

Használd inkább a wireguardot! Az bármelyik UDP porton lehet, és akkor knock sem feltétlenül kell. Eleve nem tudják melyik porton van, és azt sem, hogy azon a porton éppen wireguard van. A kulcsok jó hosszúak, és csak nyilvános kulcsot kell cserélni hozzá. Ha a hackernek van egy szuperszámítógép-hálózata, meg sok éve próbálkozni - hát sok sikert hozzá. Ha nincs hátsó ajtó a wireguard kódjában, (nyílt forráskódú, és a kód is rövid - tehát nagy eséllyel kiszúrnák a fejlesztők) akkor nem igazán van realitása a feltörésének.

-

sanzi89

addikt

válasz

Reggie0

#15748

üzenetére

Reggie0

#15748

üzenetére

Szóval egy gyárilag L3-mas eszközre tudok venni L4-es licenszt?

Még konkrétabban egy Mikrotik SXTsq Lite2-ra tudok CAPsMAN-t varázsolni?

Bár ennek meg 60° a sugárzási szöge, szóval a fenti feladatra, hogy egy kültéri általános AP-t csináljak belőle lehet nem is lenne jó, hiába a 2 vs 10 dBi-s antenna.

Azért a plusz 45 dollár már tétel ezen a szinten, de köszi az infót!

-

sanzi89

addikt

válasz

lionhearted

#15746

üzenetére

lionhearted

#15746

üzenetére

"Viszont megveszed a nagyobbat, és kész."

Mire gondolsz nagyobb alatt?

-

válasz

sanzi89

#15743

üzenetére

sanzi89

#15743

üzenetére

Van irányított wireless eszköz, de csak L3 licenc alatt... PtP kapcsolatokra. Viszont megveszed a nagyobbat, és kész. Azt gondolom, hogy a 120 fok is sok, ritkán kell az ég felé lőni.

A 100mbit miatt, ahogy írják, nem kell aggódni. A 300 mbps egy elméleti maximum a link sebességre, de half duplex kapcsolat.

-

sanzi89

addikt

Kültérre, az udvar és terasz WiFi lefedettségének javítására keresek valamilyen AP-t. Elhelyezni az ereszdeszkára tervezem úgy, hogy a képen jelölt vízsintes deszkázatra fog kerülni úgy, hogy lefele néz. Jelenleg két RB951G-2HnD van itthon CAPsMAN Wifi módban.

Ezt néztem ki:

Mikrotik wAP RBwAP2nDAmiért tetszik:

Kicsi, olcsó, L4 licensz, szóval tudja a CAPsMAN-t, nekem a 2.4GHz bőven elég, van rajta PoE-IN.Amiért nem tetszik:

A 100Mbit/s LAN és a 300 Mbit/s WiFi hogy jön ki a gyakorlatban azt sose értettem, biztos drága egy gigás LAN chip. Elvileg ez körsugárzó és abból se a legacélosabb, de nem találtam a Mikrotik kínálatában értelmes, olcsó mondjuk 120-180 fokos irányított AP-t. Illetve azt se tudom, hogy azzal jobban járnék-e.Szóval mit gondoltok, ebben a 20k környéki ársávban kültérre csak 2.4GHz-re, mobiltelefonok kiszolgálására van jobb Mikrotik megoldás? Köszi!

-

jerry311

nagyúr

válasz

joekajoeka

#15741

üzenetére

joekajoeka

#15741

üzenetére

A tűzfal szabályokat fentről lefelé (az elsőtől az utolsó felé) ellenőrzi a rendszer, de csak az első egyezésig. Ha egyezés van, akkor azt a szabályt használja, nem folytatja tovább, hogy hátha van még másik is.

-

joekajoeka

tag

Sziasztok,

Hasznalom sokat a telefonomrol a VPN kapcsolatot a mikrotik routeromhoz, minden jol mukodik viszont a logba eleg sok probalkozast latok, hogy mas is szeretne hasznalni

.

.

Bealitottam a port knock-ot. Ez is jol mukodik nekem: knock > l2tp VPN > es bent is vagyok.

Na de itt most nem vagyok en tisztaba: hogyha kitalajak a knocking-ot akkor teljes hozzaferes van a routerhoz/halozhathoz vagy a tobbi tuzfal szabalyok meg sorban lefele ervenyesek?

Javitottam a biztonsagon igy vagy inkabb rosszat csinaltam? -

pzoli888

kezdő

válasz

silver-pda

#15738

üzenetére

silver-pda

#15738

üzenetére

ilyesmit tudnék elképzelni (7.1-es syntax) vendég wifi-hez

interface/wireless/add ssid=guest master-interface=wlan2 name=guest-wlan disabled=no

interface/bridge/add name=guest-bridge

interface/bridge/port/add bridge=guest-bridge interface=guest-wlan

ip/address/add address=192.168.199.1/24 interface=guest-bridge

ip/pool/add name=guest-pool ranges=192.168.199.100-192.168.199.200

ip/dhcp-server/add interface=guest-bridge address-pool=guest-pool

ip/dhcp-server/network/add address=192.168.199.0/24 dns-server=192.168.199.1 gateway=192.168.199.1a meglévő konfig ismerete nélkül még szükséget lehet nat masquerade szabályra

ip/firewall/nat/ add chain=srcnat src-address=192.168.199.0/24 action=masqueradeill. firewall szabályra is, ami drop-olja a forward (és esetleg az input) chain-ben a guest-bridge-ből érkező dolgokat amik a lan felé tartanak.

-

bacus

őstag

válasz

silver-pda

#15738

üzenetére

silver-pda

#15738

üzenetére

Meg is válaszoltad magadnak. Ha egy if bridgben van, akkor nem az if-nek adunk IP címet, hanem a bridge-nek.

-

silver-pda

aktív tag

válasz

pzoli888

#15737

üzenetére

pzoli888

#15737

üzenetére

Igen májusban volt szó új bridge-ről is. De arról is hogy nem kell. Esetleg kiveszem a bridge-ből és akkor rakhatok rá. A virt wlan működne, ha nincs bridge-ben?

Vagy bug miatt tudtam hozzáadni régebben, vagy mert a

/interface list member add interface=wlan3 list=LAN

helyett a

/interface list member add interface=bridge list=LAN -t használtam. -

pzoli888

kezdő

válasz

silver-pda

#15736

üzenetére

silver-pda

#15736

üzenetére

és ha csinálsz egy új bridge-et, majd ebbe a bridge-be belerakod a virtuális wlan-t, és a dhcp servert erre az új bridge-re rakod? (adj ip-t is új bridge-nek is)

-

silver-pda

aktív tag

Múltkorában a virtuális wlan interface-hoz beállítottam dhcp szervert. Konfigba nem adott hibát, tesztelve nem volt. Most nem engedi beállítani (cli beállítás után konfigban hiba):

DHCP server can not run on slave interface!

Van vmi trükk?

Lényeg, hogy virt wlan másik címtartományból kapjon ip-t és csak internet fele menjen, belső hálóra ne.

Közben 6.47->6.48 váltás volt.

add address-pool=dhcp-pool-guest authoritative=yes disabled=no interface=\

wlan3 lease-script="" lease-time=2h name=dhcp-guest src-address=\

192.168.89.1 use-radius=noBár lehet, hogy ez korábban csak bug volt?

-

Azt így nehéz megmondani hogy milyen a kábel. Tesztelővel lehetne ezen az információ hiányon segíteni. Annyi a lényeg ( én így tudom), hogy az sfp modul legyen kompatibilis az optikával. Tehát ha a kábel multi modusu, akkor neked is olyannak kell lennie mindkét modulnak

-

Lenry

félisten

válasz

jerry311

#15723

üzenetére

jerry311

#15723

üzenetére

a képen látható bedugott kábel másik vége LC, ez akkor pipa

anno valaki ráírta az egyik szálra, hogy "BAL", így azt dugtam be baloldalra (a 11 feliratú portba). az ellenoldalon lévő kábelen nincs ilyen jelölés, így azt mindkét kombinációban próbáltam, de egyik esetben sem volt link.

annyi, hogy az a kábel asszem narancssárga, ez meg citrom. mintha azt olvastam volna valahol, hogy az optikai kábeleknél ennek is van jelentősége - ha igen, akkor ez lehet hiba?#15722 iceQ!

honnan látom, hogy az enyém melyik?

az egyik oldalon most egy régi HP ProCurve switch van, a másik oldalon egy Mikrotik CRS106-1C-5S. -

pzoli888

kezdő

válasz

jag222

#15725

üzenetére

jag222

#15725

üzenetére

nincs mit, esetleg még egy dns cache flush -t is lehet csinálni, ha véletlen dns ttl időn belül változik az ip cím többször, ill. azt nem tudom, hogy mi történik akkor, ha down-ba kerül a wireguard és utána nem érhető el az endpoint, mert pl. nincs hosszabb ideig internet ott. Most azt gondolom, hogy scheduler-el ez is megoldható.

-

válasz

grabber

#15726

üzenetére

grabber

#15726

üzenetére

Hát amikor nálunk jött bekötni a Digi-s szerelő az optikát, jó ha öt percet foglalkozott az egésszel. Csodálkoztam is. Aztán megtudtam, talán pont itt valamelyik fórumon, hogy gyors-csatlakozót használnak a srácok. Még egy YT linket is kaptam, amin bemutatják hogyan kell csinálni.

Ez 2016 nyarán lehetett. Utána is néztem anno : 30 és 150 eFt között mozgott egy ilyen "krimpelő" készlet, és 400-500 Ft körül voltak a gyors-csatlakozók. -

Heggesztő gép,meg szerszámok és már több százezer forint el is ment. Ez nagyon a belépő szint. Akkor már egy 2 napos optikai tanfolyam nem drága. De sajna a tanfolyam után sem fogsz mindent tudni,mert nem egyszerű. Kell a tapasztalat.

Fél millió és 1 millió között minimum elmegy rá,ha optikával szeretnél foglalkozni. Nem biztos,hogy megéri. Vagy bérelsz gépet amikor kell. Ha sok munkád lesz optikával akkor beruházol egy sajátra. -

jag222

csendes tag

válasz

pzoli888

#15710

üzenetére

pzoli888

#15710

üzenetére

Annyi csavar van az egészben, ha simán csak ki/be kapcsolom a wg interface-t akkor frissíti ugyan a DNS-t, de még a régire. Kell várni x időt, be kell rakni egy késleltetést a down és up közé. Én most 5 percre raktam be, addig tutira átszalad mindenen a domain név frissítése.Lehet majd finomítani, de így most karácsony este erről ennyit.

Az alap ötlet, a probléma megoldás nálad volt a nyerő, sokadszorra is kösz. -

jerry311

nagyúr

Még sosem jutottam odáig, hogy szerszámot vásároljak optikához, mindenhol azt mondták, hogy drága, és bonyolult, vegyek inkább kész kábelt.

De ha annyi optikai kábelt készítenék, mint amennyi rezet, akkor teljesen felesleges lenne beruházni rá. 15 éve vettem 100 db RJ45 csatlakozót és még van belőle.

-

jerry311

nagyúr

Az már kiderült, hogy SC csatlakozós. Ez igazából csak azért számít mert az SFP-k meg LC. ( [link] )

Ha ~400 méter és az előző tulaj húzatta ki, akkor arra tippelnék csak simán dark fiber = optikai szál, amire neked kell az aktív eszközt rakni.Ha felcseréled az egyik oldalon a csatlakozókat, akkor feljön a link? Ez gyakori hiba. Kvázi "cross kábel" kell, hogy amit az egyik oldalon az SFP bal lukába dugtál be, az a másikon jobb lukba menjen.

-

bacus

őstag

válasz

jerry311

#15716

üzenetére

jerry311

#15716

üzenetére

Nem, nincsenek szerszámaim, de előbb utóbb nem úszom meg, hogy befektessek ilyenbe. Eddig elkerültem. Azért nem milliókat szeretnék bele fektetni, de nem várom el, hogy krimpelő fogó árában legyen.

Érdekelne az is, ha valaki megmutatja mi kell, hogy kell szerelni, esetleg - nem ingyen - de ezt nálam az irodában teszi.

teszi.Már ott el vagyok veszve, hogy milyen csatlakozó, hány ér, stb.. a mikrotik oldalán csak 1 db 10G optikai valami van, a többi nagy távolságra való 1,25G-ás.

A rezes 70 fokja sem érdekelne, ha stabilan nem menne feljebb, de tartok tőle, hogy a mi irodánkban (ahol nyáron alig vagyunk) feljebb menne.

Kellemes Ünnepeket mindenkinek!

-

Lenry

félisten

válasz

jerry311

#15719

üzenetére

jerry311

#15719

üzenetére

a hozzávetőleges távolság kb 400 méter (Google Earthön mértem az útvonalat végigkattintgatva)

a patch panel így néz ki mindkét végén1-12-ig vannak számozva, és mint az látszik, belepasszoló kábelt is találtam, de mindkét végére eszközt rakva sem jelent meg uplink, de azt gondoltam, hogy valami inkompatibiliset sikerült valahová tennem a láncban, és azért nem megy, de a laserpointer jó ötlet, bár ekkora távhoz már gondolom kevés egy kínai macskajáték

-

jerry311

nagyúr

A legegyszerűbb ha fogsz egy laser pointert, aztán valaki megnézi világít-e a túloldalon. Mondjuk, nem tudom milyen távolságra vannak, illetve, hogy nagy távolságon ez mennyire működik.

Ennél egy kicsit több ráfordítást igényel, ha rádugsz 1-1 eszközt a két végére. Továbbra is kérdéses a távolság. -

Lenry

félisten

OFF kérdés, de ha már szóba került: ki van képben itt igazán optika ügyben?

van két épület, a város két külön pontján, amit az előző tulaj egy szabad szemmel is jól látható összegért összekötött egy optikai kábellel.

hogyan tudnám kipróbálni, hogy működik-e még az összeköttetés? teljesen hülye vagyok az optikához, úgyhogy azon kívül, hogy megvan a két végpont, semmit nem tudok róla -

mrzed

senior tag

Én innen vettem optikai kábelt:

Optikai kábelek

Duplex lc-lc kábelt használok, vettem tőlük egy 20 és egy 3 méterest, tökéletes minőség. -

jerry311

nagyúr

Ha vannak speciális eszközeid, akkor szerelheted magadnak, és akkor elég csak 4-5 mm-es luk is. Az optika szerelése jóval bonyolultabb mint egy jó krimpelő fogó, vagy betűző.

Az optikai SFP sokkal kevésbé melegszik, mint amennyire ráparáztatnak minden fórumban. 23 fokos lakásban 39 fokos a Finisar 10G.

-

jerry311

nagyúr

Random Cisco (Finisar vagy Avago) 10G SFP+ moduljaim vannak ebayről. Eddig egyik sem panaszkodott, de a Mikrotikek sem. Nyilván a Mikrotik admin guide Mikrotik SFP-t ajánl...

1 LC csatlakozó átmegy 10-12 mm-es lukon, de kettő kell. Kb. teniszlabdánál kisebb sugáron ne hajlítsd. -

bacus

őstag

Jövőre tervezek egy kis iroda átalakítást, ami a hálózatot is erősen érinti. Van két crs 326 switch ami közé gondoltam egy optikai 10G linket sfp+ portokba.., de nincs tapasztalatom az optikai hálózattal. Mit kellene vennem, hogy összekössem a két switchet? Mivel nincs eszközöm az optika szereléshez, valami gyári kész kábelre gondoltam (30m), de azt hogy húzom ki? Mekkora átmérőjű luk kell a falba, amin átfér a csatlakozó? Vagy hogy megy ez?

(az iroda egy panel lakásban van, a két switch a lakás két legtávolabbi pontján található.)Melyik sfp+ eszközt érdemes megvenni?

-

g0dl

addikt

Androidon a wireguard alkalmazásnál nem tapasztaltátok az akksi keményebb merülését akkor is, ha nincs élő kapcsolat?

-

jag222

csendes tag

válasz

pzoli888

#15708

üzenetére

pzoli888

#15708

üzenetére

Telefonon (Android, szintén Telekom, NAT mögött) kipróbáltam wireguard applikációval. A helyzet itt is ugyanaz, ha a digis Mikrotik oldalon IP váltás van akkor a kapcsolat megszakad, de itt ha a wg-t az appon belül ki-be kapcsolom (amit az LTE-re javasoltál) azonnal visszaáll. Most már én vagyok gyanús magamnak, valamit elírtam a netwatch /scriptben?

Ha visszajön akkor kiderül. Ha látszólag OK, akkor meg felteszek rá plusz még egy wg kapcsolatot egy másik, fix IP-s mikrotik felé és akkor valamelyik irányból mindig elérem és tudom tesztelni.

Kösz még egyszer a segítséget. -

pzoli888

kezdő

válasz

jag222

#15704

üzenetére

jag222

#15704

üzenetére

LTE6-os eszközben is digi-s sim van? mert ha igen, akkor ideiglenesen a mikrotikes dns-t (ha be van kapcsolva) használva elérhető a digi hálózatából a nat-olt eszközöd is, hiába 100.x.x.x a címe, csak legyen olyan firewall szabály ami winbox és/vagy webes portot elérhetővé teszi wan interfaceről is.

-

Horvi

őstag

válasz

ekkold

#15703

üzenetére

ekkold

#15703

üzenetére

Igen ez volt a gond, hogy a feketelistára felkerült LAN cím is amiből a wireguard subnetje is jött így ez volt a gondja. Most a ping megy az egyik routerből a másikba wg-n keresztül egészen addig míg le nem lövöm a két router között az ipsec tunnelt. Utána packet rejected üzenet jön vissza

Szóval akad még itt bonyodalom.

Szóval akad még itt bonyodalom. -

jag222

csendes tag

válasz

ekkold

#15701

üzenetére

ekkold

#15701

üzenetére

Nem, csak a NAT-olt oldalon volt, és ha egyszer elindult akkor a másik oldal IP váltásáig (DIGI, heti 1x) jó volt a kapcsolat.

pzoli888 adott egy tippet a 15698 hsz-ben: After resolving a server's domain, WireGuard will not check for changes in DNS again.

Ezt most be is állítottam, hap ac2 oldalon "kértem" új IP-t, de nem találják egymást...

Most várok arra, hogy az LTE le- föl csatlakozzon (helyileg messze van, nem tudok oda menni újraindítani) és akkor elvileg megint helyreáll, a logból hátha kiderül valami majd.

Egyéb ötlet? -

pzoli888

kezdő

vagy felveszel egy olyan INPUT szabályt, ami mindent enged a wireguard-os interface-en, és ez az új szabály minden olyan szabályok előtt legyen amiben az action: add-src-to-address-list

vagy add-src-to-address action-os szabályba beleírod a wireguard-os címet és tartományt, mint kivétel. -

ekkold

Topikgazda

válasz

jag222

#15697

üzenetére

jag222

#15697

üzenetére

A "Persistent Keepalive" mindkét oldalon be van állítva? Ugyanis ha csak az egyik oldal címe frissül, akkor annak a keepalive csomagja még betalálhat a másik oldalon, aki emiatt viszont frissíti az endpoint -ot. Még akkor is ha ez az oldal NAT mögött van, ugyanis a"Persistent Keepalive" célja pont ez, hogy a NAT mögötti eszköz kapcsolatát (azaz a számára nyitott portot) fenntartsa a NAT-olást végző eszköz, különben a válasz csomagok sem érnének célba !

Új hozzászólás Aktív témák

- 3D nyomtatás

- Nvidia GPU-k jövője - amit tudni vélünk

- One otthoni szolgáltatások (TV, internet, telefon)

- Szuper Szigettel futott be a HyperOS 3

- Autós kamerák

- Clair Obscur: Expedition 33 teszt

- OLED TV topic

- Milyen billentyűzetet vegyek?

- Sugárkövetés nélküli sugárkövetés felé menetel az új PlayStation

- Leállítja a legjobb CPU-hűtőinek szállítását az AMD

- További aktív témák...

- !AKCIÓ! Garanciás Klipsch R-120SW 30cm aktív mélysugárzó SubWoofer - 200W RMS / 400W Peak

- Eladó megbízható, szép Toshiba Satelite C850

- Csere - Beszámítás! Gamer PC : I5-14400F / 32GB DDR5 / RTX 4060 Ti / 1TB M.2 SSD

- Ryzen 5600, 32GB RAM, EVGA 3080 Gamer PC

- Asus RT-AC68U router eladó (3 darab - egyben vagy külön is)

- Bomba ár! HP EliteBook 830 G5 - i5-8G I 8GB I 256GB SSD I 13,3" FHD I HDMI I Cam I W11 I Gari!

- Eladnád a telefonod? KÉSZPÉNZES OKOSTELEFON FELVÁSÁRLÁS azonnali fizetéssel!

- 2db Intel D3-S4610 1.92TB 2.5" szerver SSD (4 órát ment)

- Eladó karcmentes Xiaomi Redmi Note 10 5G 4/128GB / 12 hó jótállással

- Eladó szép állapotban levő Apple iPhone 8 Plus 64GB / 12 hónap jótállás

Állásajánlatok

Cég: CAMERA-PRO Hungary Kft.

Város: Budapest

Cég: FOTC

Város: Budapest

Az en routerem elfog mindent, ami 53-as udp portot celoz meg a neten es atiranyitja sajat magara, igy nem engedi a custom dns szerver hasznalatot a halon.

Az en routerem elfog mindent, ami 53-as udp portot celoz meg a neten es atiranyitja sajat magara, igy nem engedi a custom dns szerver hasznalatot a halon.

![;]](http://cdn.rios.hu/dl/s/v1.gif)

Szóval akad még itt bonyodalom.

Szóval akad még itt bonyodalom.