- sziku69: Szólánc.

- Luck Dragon: Asszociációs játék. :)

- sziku69: Fűzzük össze a szavakat :)

- D1Rect: Nagy "hülyétkapokazapróktól" topik

- bambano: Bambanő háza tája

- GoodSpeed: Ugrás 32 GB RAM-ról 64 GB RAM-ra: Corsair Vengeance CMK64GX5M2B6000Z30

- Brogyi: CTEK akkumulátor töltő és másolatai

- Klaus Duran: Páramentesítők minősége

- Yutani: YRHA - Yutani Retró HAngkártyái: IBM mWave

- Szevam: Mennyire tipik Z-gen viselkedés? Tipizálható-e egyáltalán?

-

LOGOUT

Ebben a témában VPN-el kapcsolatos kérdéseket lehet megbeszélni, különféle VPN szolgáltatók, és VPN képes eszközök, pl. VPN-t is tudó routereken, NAS-okon a VPN használata. Különféle VPN típusok (PPTP, L2TP, OVPN, WG, SSTP, stb...), pl. melyiket érdemes, mik a különbségek, előnyök-hátrányok.

Új hozzászólás Aktív témák

-

MasterMark

titán

válasz

Marcsello31

#1698

üzenetére

Marcsello31

#1698

üzenetére

Valamit nagyon félreéretsz, mert ezek se hozzád vannak nyitva nagy valószínűséggel, hanem a VPN szolgáltató valamilyen funkciójához.

Ilyen online port checkerek nem jól mutatják a nyitott portokat. Csak akkor mutatják nyitottnak, ha van mögötte service ami fut. Szóval ezzel csak magadat csapod be. De ahogy látom nemigazán tudod te se, hogy mit csinálsz.

-

MasterMark

titán

válasz

Marcsello31

#1695

üzenetére

Marcsello31

#1695

üzenetére

VPN alatt lehet, de ilyen csoda akármilyen elrejtő VPN szolgáltatás alatt aligha.

-

MasterMark

titán

Arra van valakinek megoldása WireGuard Windows klienséhez, hogy ha a szerver IP-je változik, és DDNS cím van felvéve, akkor ne kellejen újracsatlakoztatni kézzel?

Azaz magától újra feloldja a DNS címet beavatkozás nélkül.

-

-

MasterMark

titán

válasz

Véreshurka

#1617

üzenetére

Véreshurka

#1617

üzenetére

A gond az, hogy nem tudja merre keresse a többi hálót, ezért a default gateway-re küldi, ami valószínűleg a VPN-en megy keresztül.

Split tunneling a megoldás. Vagy kijjebb teszed a VPN végét a hálón.

szerk.: Vagy felveszel routing szabályokat a VPN-es gépre, amik megmondják merre menjen.

-

MasterMark

titán

Semennyire nem anonim és privát, mivel maga a VPN szolgáltató mindent lát, mivel ő terminálja az alagutat. Ott van nála a kilépési pontod.

Maga ez az alagút van titkosítva, ez különböző módokon is történhet. Kódolt adatokat látnak az internetszolgáltatódnál.

Én értem te mit kérdezel, csak te nem érted az internet működését.

Ha beírsz egy webcímet azt a DNS először lefordítja egy IP címmé. Ha az adott oldal HTTPS-en keresztül kommunikál, akkor az oldal és teközötted titkosított kapcsolat van már alapból.

A DNS kérést viszont látják, de ezt is lehet titkosítani különböző módokon.

VPN-nél ez az egész belekerül egy plusz titkosított alagútba te közted, és a VPN szolgáltatód között. Vagyis az internetszolgáltatódnál csak ezt a kódolt titkosított alagutat látják.

-

MasterMark

titán

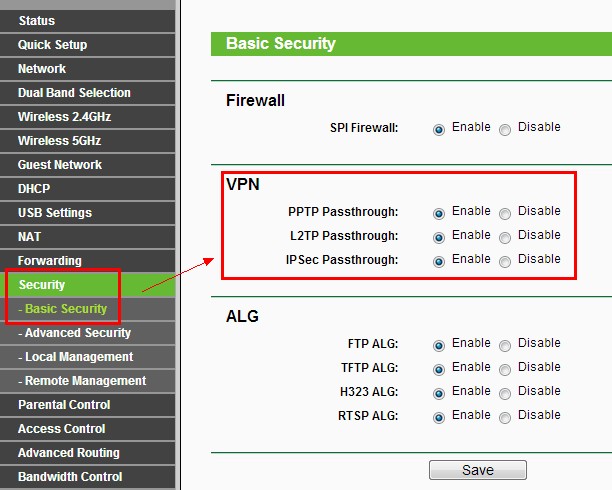

Az OpenVPN portját forwardoltad, de L2TP VPN-t akarsz csinálni. Most akkor mit akarsz?

L2TP-hez ezeket minimum forwardolni kell:

L2TP traffic – UDP 1701

Internet Key Exchange (IKE) – UDP 500

IPSec Network Address Translation (NAT-T) – UDP 4500És engedélyezni kell a VPN passthrough-t.

-

MasterMark

titán

Volt már erről szó.

Nem a netszolgáltatónál van titkosítva.

Te közötted és a VPN szolgáltató között van a kapcsolat titkosítva. Olyan mint egy alagút.

Olyan mintha ott ülnél a VPN szolgáltató szerverén, és onnan neteznél. A weboldalak a VPN szerver címét látják.

Maga a VPN szolgáltató mindenről tud amit csinálsz. Mindenki más aki közted és a VPN szolgáltató között van, csak egy kódolt csatornát lát.

-

MasterMark

titán

válasz

gumimaci1235

#1508

üzenetére

gumimaci1235

#1508

üzenetére

Nem feladni kell, hanem leírni mire gondolsz.

Én itt azt írtam, hogy ez nem olyan hogy kapsz meghatalmazást és akkor bármilyen jocika operátor belenézhet az ISP-nél. Ugyebár ezt kérdezte az akinek válaszoltam. Erre írtam, hogy ez nem így megy.

Igen, törhető, mint minden törhető, de ez nem olyan hogy odamegy az egyszeri ember és megnyomja a gombot a gépen, hogy ő akkor most bele szeretne nézni. (Oké, lehet az NSA-nél de.

)

) -

MasterMark

titán

válasz

gumimaci1235

#1506

üzenetére

gumimaci1235

#1506

üzenetére

Ezt olvastam már, köszi. Ez alapján is írtam amit írtam.

De ehhez konkrétan törni kell a protokollt, vagy a CIA/NSA-nak kell lenned. Egy magyar ISP nem lát bele egy megfelelően titkosított VPN csatornába.

-

MasterMark

titán

válasz

gumimaci1235

#1504

üzenetére

gumimaci1235

#1504

üzenetére

A cikket gyorsan átfutva nem találtam semmilyen releváns infót.

Igen, ahogy már írtam azt tudjuk, hogy a CIA tudja törni a PPTP-t, ezért nem is érdemes használni.

Ezek a netes VPN szerverek arra jók, hogy publikus wifin vagy olyan helyen amiben nem bízol védve legyen az adat. Ott nem fogja random móricka törni az IPSec-et neked.

-

MasterMark

titán

válasz

gumimaci1235

#1502

üzenetére

gumimaci1235

#1502

üzenetére

Igen, ezért kell rá a titkosítás például IPSec. De ezt is leírtam, meg azt is hogy ezt a titkosítást kell feltörni, hogy konkrétan az adatot is lásd.

A linkben hol van szó vpn-ről?

-

MasterMark

titán

Egy kicsit el vagy tévedve szerintem.

A VPN az egy titkosított csatorna két végpont között. Ebbe nem lát bele senki útközben, mivel titkosítva van. Se internetszolgáltató se senki. Ebbe semmilyen meghatalmazással se tudnak belenézni, mert titkosítva van.

Ahhoz hogy valaki belenézzen meg kell törnie a titkosítást. PPTP-nél ez könnyű főleg mivel alapból nincs is titkosítva. De ha legalább IPSec-et használsz a vpn csatornában, akkor már nem tud belenézni senki.

Ha valaki más VPN szerverét használod (vagyis ami neten van fizetős és ingyenes VPN szerverek), akkor nyilván ő is látja a forgalmat, mivel a csatorna másik vége nála van.

Csak maga a csatorna van titkosítva az ő VPN szerverükig, utána ugyanúgy kapcsolódik a netre, és plusz titkosítás nélkül éred el a netet, csak éppen az ő szerverükön keresztül.Szóval pontosan akkor most mire is vagy kíváncsi még?

-

MasterMark

titán

válasz

SwissAirplan

#1131

üzenetére

SwissAirplan

#1131

üzenetére

De miért akarnád a VPN-en keresztül elérni? Annak úgy nincs sok értelme.

-

MasterMark

titán

OpenVPN kliens konfig fájljában, be lehet állítani, hogy alapból az UDP-t próbálja, és ha nem megy akkor fallback TCP-re?

-

MasterMark

titán

1 port biztosan nem lesz elég, esetleg olyan VPN-hez ami enkapszulál SSTP, vagy OpenVPN pl. De annak meg elég nagy az overhead-je.

Én alapból IKEv2 és SSTP-t használok. (SSTP-t ott ahol tiltva vannak a VPN portok, ugye ez a HTTPS 443-as portján működik, azt meg nem szokták szűrni.)

PPTP-t csak ott, ahol semmi más lehetőség nincs.

-

MasterMark

titán

Ez van a log-ban, valamiért nem akar menni.

Tuesday August 29, 2017 21:14:20 PPTP start to dial-up

Tuesday August 29, 2017 21:14:20 DHCP:discover(My Host)

Tuesday August 29, 2017 21:14:21 DHCP:offer(x.x.x.1)

Tuesday August 29, 2017 21:14:21 DHCP:request(x.x.x.3)

Tuesday August 29, 2017 21:14:21 DHCP:ack(DOL=x,T1=x,T2=x)

Tuesday August 29, 2017 21:14:21 PPTP server=x.x.x.x

Tuesday August 29, 2017 21:14:21 PPTP:error=-112

Tuesday August 29, 2017 21:14:21 DHCP:release -

MasterMark

titán

Routerrel fel lehetne kapcsolódni saját VPN szerverre PPTP-n keresztül, ha a WAN beállításoknál a PPTP-t választom?

-

MasterMark

titán

válasz

MasterMark

#866

üzenetére

MasterMark

#866

üzenetére

Sikerült megcsinálni, Windows Server 2016, AD domain nélkül, IKEv2 + felhasználónév/jelszó, ha valakinek kérdése lenne...

-

MasterMark

titán

A cert-et min hozod létre?

Extended Key Usage (EKU): Select “Server Authentication” and “IP Security IKE intermediate”.

Ezt kellene valahogy beállítani, de Windows Serveren nem tudom hogy lehetne olyat csinálni ahol ezt az EKU-t is be lehet állítani.

Ahogy láttam neked flag kapcsolóval oda vannak ezek rakva a szerver certnél.

-

MasterMark

titán

-

MasterMark

titán

Látom itt is csak inkább kérdések vannak, de ha esetleg valaki ért Windows Server 2016-on a VPN-hez, az szóljon.

Új hozzászólás Aktív témák

- UFF! Dell Latitude 7330 -65% "Kis Gamer" Üzleti Profi Ultrabook 13,3" i5-1245U 16/512 FHD IRIS Xe

- HP 15-ac130nh (V2H61EA) Red FD, 15.6", i3-5005U, 4GB RAM, 1TB HDD, 2GB dGPU, Win10 Pro

- Dell Latitude 7490//7410//7420//7420 All-In-One

- Újszerű Lenovo Thinkpad T450 laptop (14FHD/I5-G5/8GB/128SSD/Magyar) - 1 év garancia, ÁFA számla

- ASRock Steel Legends RX7900 GRE 16GB 2 év garancia

- Gamer / irodai szék noblechairs ICON TX

- Samsung Galaxy S24 5G 128GB, Kártyafüggetlen, 1 Év Garanciával

- Csere-Beszámítás! Olcsó Gamer laptop! MSI Cyborg 15 . I5 12450H / RTX 4050/ 16GB DDR5

- ÁRGARANCIA!Épített KomPhone Ryzen 5 4500 16/32/64GB RAM RX 6600 8GB GAMER PC termékbeszámítással

- BESZÁMÍTÁS! ASRock A520M R3 3100 16GB DDR4 512GB SSD RX 6500XT 4GB BitFenix Neos Thermaltake 500W

Állásajánlatok

Cég: PCMENTOR SZERVIZ KFT.

Város: Budapest

Cég: Liszt Ferenc Zeneművészeti Egyetem

Város: Budapest

)

)

ekkold

ekkold