Mikrotik routerekkel foglalkozó téma. Mikrotik router típusok, hardverek, router beállítások, programozás (scriptek írása), frissítés, és minden Mikrotik routerrel kapcsolatos beszélgetés helye.

Gyorskeresés

Legfrissebb anyagok

- Bemutató Route 66 Chicagotól Los Angelesig 2. rész

- Helyszíni riport Alfa Giulia Q-val a Balaton Park Circiut-en

- Bemutató A használt VGA piac kincsei - Július I

- Bemutató Bakancslista: Route 66 Chicagotól Los Angelesig

- Tudástár AMD Radeon undervolt/overclock

Általános témák

LOGOUT.hu témák

- [Re:] [gban:] Ingyen kellene, de tegnapra

- [Re:] [sziku69:] Szólánc.

- [Re:] Négymagos Xeon(!) CPU LGA775-ös deszkában

- [Re:] eBay-es kütyük kis pénzért

- [Re:] [sziku69:] Fűzzük össze a szavakat :)

- [Re:] A használt VGA piac kincsei - Július I

- [Re:] [D1Rect:] Nagy "hülyétkapokazapróktól" topik

- [Re:] [Luck Dragon:] Asszociációs játék. :)

- [Re:] [HThomas:] Nikon D500 wishlist

- [Re:] [HThomas:] Kia Ceed SW JD vs CD tapasztalatok

Szakmai témák

PROHARDVER! témák

Mobilarena témák

IT café témák

GAMEPOD.hu témák

Téma összefoglaló

Hozzászólások

Marcelldzso

tag

Sziasztok,

Megnéznétek ezt nekem? Site to Site VPN-t szeretnék létrehozni.

Established viszont nem nagyon van forgalom.

A tűzfalszabályt mindkét oldalon hozzáadtam.add name=l2tpserver passive=yes

/ip ipsec profile

add dh-group=modp2048 enc-algorithm=aes-256 name=videkprofile

/ip ipsec peer

add address=videk.domain.hu name=videkdinamikus profile=videkprofile

/ip ipsec proposal

set [ find default=yes ] auth-algorithms=sha1,md5 enc-algorithms=aes-256-cbc

add auth-algorithms=sha256 enc-algorithms=aes-256-cbc name=videk pfs-group=modp2048

/ip ipsec identity

add generate-policy=port-override peer=l2tpserver

add peer=videkdinamikus

/ip ipsec policy

set 0 dst-address=0.0.0.0/0 src-address=0.0.0.0/0

add dst-address=192.168.12.0/24 peer=videkdinamikus proposal=videk sa-dst-address=84.XX.XX.XX sa-src-address=85.XXX.XX.XXX src-address=192.168.19.0/24 tunnel=yes

jerry311

nagyúr

VPN NAT után van, szóval ha a NAT elkapja, akkor a VPN már nem fogja, ha NAT előtti IP-kre van megírva.

Marcelldzso

tag

Köszönöm, átnézem.

Viszont gondolkodom még azért, nem lehet azért mert mindkét oldalon dinamikusak az IP-k?

mindenhol DNS nevet használtam.

Marcelldzso

tag

köszönöm köszönöm! még egyszer átolvastam a filter rule-t és lőn vala működik.

A dinamikus ip kérdésre viszont még kiváncsi lennék.

jerry311

nagyúr

Előfordulhat olyan, hogy amíg DNS cache-ből olvassa az IP-t, addig nem megy. Amikor lejár a TTL, akkor újra megkérdezi a DNS szervert és megint elkezd működni.

Marcelldzso

tag

Értem, akkor szűlebbre veszem a TTL-t.

Köszi!

atlagenber

csendes tag

Sziasztok!

Az OpenVPN-t sikerült beállítanom az otthoni routerem (hap ac2) és az Android telefonom között. Külön ip pool van a vpn-nek (10.10.10.2-10.10.10.40), de nem látom a local hálózati eszközöket, amik egy másik poolból kapnak ip-t (192.168.88.101-192.168.88.240).

Az ovpn konfig fájlba beírtam egy route-ot:

route 192.168.88.0 255.255.255.0 10.10.10.1

, de így sem látom a local eszközöket. Csak a routert tudom pingelni a 10.10.10.1-en.

Kell valami egyebet beállítanom a routeren, hogy a két hálózat között legyen átjárás?

bacus

őstag

látod, hogy kell, különben már most menne

pár hsz-el előbb megírtam, hogy akár egy rossz srcnat szabály is lehet a ludas, ami a normál poolból minden fele natol.

Kicsit többet kéne látni a tűzfal szabályaidból.

Kössünk egyezséget, megegyezős egyezséget... https://www.paypal.me/engiman/30

jerry311

nagyúr

Ha a VPN megy de forgalom nincs, akkor marad a NAT meg a tűzfal.

#70234880

törölt tag

Megjelent MikroTik router 2021 első sebezhetősége. A MikroTik RouterOS egy XSS-típusú biztonsági hibát tartalmaz.

Bővebben

ekkold

Topikgazda

Fogalmam sincs mi az az "XSS típusú biztonsági hiba", így aztán próbáltam megkeresni, ill. kicsit utánaolvasni, hogy miről is van szó,

konkrétan azért, hogy engem pl. érint-e a dolog. Ha esetleg mást is érdekel miről van szó, akkor magyarul:

Gyakorlatilag a mikrotik hotspot

a bejelentkező weboldalán, tartalmaz egy rejtett form mezőt, aminek a tartalmát a hotspot szoftvere nem ellenőrzi megfelelően. Ezt

manipulálva (a mezőben küldött adatokat kibővítve) lehet hekkelni. Magyarán ez a biztonsági rés csak azokat érinti, akik a hotspot-ot

telepítették és használják.

atlagenber

csendes tag

Köszönöm mindkettőtöknek a segítséget. Átnéztem a korábbi hozzászólásokat, de alaposabb tűzfal ismeretekre volna szükségem ahhoz hogy megoldjam. (Rajta vagyok.) Egyelőre úgy módosítottam, hogy a belső ip-poolból kap az openvpn kliens is címet.

Van ennek valami hátránya azzal szemben amit eredetileg terveztem?

(#12613) atlagenber válasza atlagenber (#12612) üzenetére

atlagenber

csendes tag

Még így sem teljes az örömöm. Nem minden hálózati elemet tudok a vpn-en lógó androidról scannelni. Ami fura hogy csak a nyomtató és a Sonoff okoskapcsolók látszanak. A kapcsolók közül is csak azok, amelyeknek gyári firmware van még. Amelyiken Tasmota van, azt már nem látja. Nyilván a NAS sem látszik, ami a lényeg lenne.

bacus

őstag

Ez nem jó, nem szabad ugyan azt a poolt használni amit a dhcp is kioszthat, mert ki is osztja.

Két pool kell egymás mellett, mondjuk 10-30 vpn pool, 50-150 dhcp

Nincs hátránya azonos tartománynak, ha van elég ip címed, akkor jó lehet ez így.

Kérdésem lenne, hogy mit jelent a "látszanak". Nem tudod pingelni? vagy ezeknek saját webes management felülete van? netán csak "név" szerint nem működik pl a nas?

Kössünk egyezséget, megegyezős egyezséget... https://www.paypal.me/engiman/30

Core2duo6600

veterán

Hello,

A tűzfalszabályok:

[admin@MikroTik] /ip firewall filter> print

Flags: X - disabled, I - invalid, D - dynamic

0 X ;;; Kicus laptop

chain=forward action=drop src-address=192.168.2.29 in-interface=bridge-Wifi out-interface=ether10 log=no log-prefix=""

1 X chain=forward action=drop dst-address=192.168.2.29 in-interface=ether10 out-interface=bridge-Wifi log=no log-prefix=""

2 X ;;; Kicus telo net tiltas

chain=forward action=drop src-address=192.168.2.14 in-interface=bridge-Wifi out-interface=ether10 log=no log-prefix=""

3 X chain=forward action=drop dst-address=192.168.2.14 in-interface=ether10 out-interface=bridge-Wifi log=no log-prefix=""

4 X ;;; Block Youtube - Apu laptop

chain=forward action=drop layer7-protocol=Block Youtube src-address=192.168.2.29 in-interface=bridge-Wifi log=no log-prefix=""

5 X ;;; Block Wifi - Anyu

chain=forward action=drop src-address=192.168.2.22 in-interface=bridge-Wifi log=no log-prefix=""

6 X ;;; Block Youtube Wifi

chain=forward action=drop layer7-protocol=Block Youtube in-interface=bridge-Wifi log=no log-prefix=""

7 ;;; Drop SMTP KI 25

chain=forward action=drop protocol=tcp in-interface=bridge-LAN dst-port=25 log=no log-prefix=""

8 ;;; Drop SMTP KI 25

chain=forward action=drop protocol=tcp in-interface=bridge-Wifi dst-port=25 log=no log-prefix=""

9 chain=forward action=accept connection-state="" in-interface=bridge-LAN out-interface=Digi-PPPOE log=no log-prefix=""

10 chain=input action=accept in-interface=bridge-LAN log=no log-prefix=""

11 chain=input action=accept connection-state=established,related in-interface=Digi-PPPOE log=no log-prefix=""

12 ;;; Wifi > nas2

chain=forward action=accept dst-address=192.168.1.5 in-interface=bridge-Wifi out-interface=bridge-LAN log=no log-prefix=""

13 ;;; Wifi > nas3

chain=forward action=accept dst-address=192.168.1.7 in-interface=bridge-Wifi out-interface=bridge-LAN log=no log-prefix=""

14 ;;; Wifi > NAS

chain=forward action=accept dst-address=192.168.1.4 in-interface=bridge-Wifi out-interface=bridge-LAN log=no log-prefix=""

15 ;;; Wifi > Atom

chain=forward action=accept dst-address=192.168.1.6 in-interface=bridge-Wifi out-interface=bridge-LAN log=no log-prefix=""

16 ;;; Wifi > i7 860

chain=forward action=accept dst-address=192.168.1.33 in-interface=bridge-Wifi out-interface=bridge-LAN log=no log-prefix=""

17 ;;; NAS2 > Wifi

chain=forward action=accept src-address=192.168.1.5 in-interface=bridge-LAN out-interface=bridge-Wifi log=no log-prefix=""

18 ;;; NAS3 > Wifi

chain=forward action=accept src-address=192.168.1.7 in-interface=bridge-LAN out-interface=bridge-Wifi log=no log-prefix=""

19 ;;; NAS > Wifi

chain=forward action=accept src-address=192.168.1.4 in-interface=bridge-LAN out-interface=bridge-Wifi log=no log-prefix=""

20 ;;; Atom > Wifi

chain=forward action=accept src-address=192.168.1.6 in-interface=bridge-LAN out-interface=bridge-Wifi log=no log-prefix=""

21 ;;; i7 860 > Wifi

chain=forward action=accept src-address=192.168.1.33 in-interface=bridge-LAN out-interface=bridge-Wifi log=no log-prefix="860 2 wifi"

22 ;;; Wifi DNS REQ

chain=input action=accept protocol=udp in-interface=bridge-Wifi dst-port=53 log=no log-prefix=""

23 ;;; Wifi -> NET

chain=forward action=accept protocol=tcp in-interface=bridge-Wifi out-interface=Digi-PPPOE dst-port=80,443,8080,993,587,465,8886 log=no log-prefix=""

24 ;;; Wifi -> Kozti VPN

chain=forward action=accept protocol=tcp dst-address=89.135.52.121 in-interface=bridge-Wifi out-interface=Digi-PPPOE dst-port="" log=no log-prefix="kozti"

25 ;;; Wifi -> NET Minden egy b tilt s

chain=forward action=drop in-interface=bridge-Wifi out-interface=Digi-PPPOE log=no log-prefix="wifi egyeb"

26 ;;; Drop DNS From DIGI

chain=input action=drop protocol=tcp in-interface=Digi-PPPOE dst-port=53 log=no log-prefix=""

27 ;;; Drop DNS From DIGI

chain=input action=drop protocol=udp in-interface=Digi-PPPOE dst-port=53 log=no log-prefix=""

28 ;;; Wifi -> nyomtat

chain=forward action=accept dst-address=192.168.1.2 in-interface=bridge-Wifi out-interface=bridge-LAN log=no log-prefix=""

29 ;;; Nyomtat -> Wifi

chain=forward action=accept src-address=192.168.1.2 in-interface=bridge-LAN out-interface=bridge-Wifi log=no log-prefix=""

30 ;;; Wifi -> NET ping

chain=forward action=accept protocol=icmp in-interface=bridge-Wifi out-interface=Digi-PPPOE log=no log-prefix=""

31 ;;; Wifi in - Winbox

chain=input action=accept protocol=tcp in-interface=bridge-Wifi dst-port=8291 log=no log-prefix=""

32 ;;; Wifi in - NTP

chain=input action=accept protocol=udp in-interface=bridge-Wifi dst-port=123 log=no log-prefix=""

33 ;;; Wifi in drop

chain=input action=drop in-interface=bridge-Wifi log=no log-prefix="Wifi input drop"

34 ;;; Drop invalid from LAN

chain=forward action=drop connection-state=invalid connection-type="" in-interface=bridge-LAN log=no log-prefix="invalid"

35 X ;;; L2TP Allow

chain=input action=accept protocol=udp dst-port=1701,500,4500 log=yes log-prefix="L2TP"

36 X chain=input action=accept protocol=ipsec-esp log=no log-prefix=""

37 X chain=forward action=accept src-address=10.10.3.0/24 log=no log-prefix=""

38 X chain=input action=accept src-address=10.10.3.0/24 log=no log-prefix=""

39 ;;; Allow SSTP

chain=input action=accept protocol=tcp dst-port=443 log=no log-prefix=""

40 chain=forward action=accept src-address=10.10.2.0/24 log=no log-prefix=""

41 chain=input action=accept src-address=10.10.2.0/24 log=no log-prefix=""

42 ;;; Drop Digi

chain=input action=drop in-interface=Digi-PPPOE log=no log-prefix="dorp digi"

43 ;;; Wifi -> Lan drop

chain=forward action=drop in-interface=bridge-Wifi out-interface=bridge-LAN log=no log-prefix="wifi -lan "

44 ;;; LAN -> Wifi drop

chain=forward action=drop in-interface=bridge-LAN out-interface=bridge-Wifi log=no log-prefix="lan wifi"

45 ;;; Drop All

chain=input action=drop log=no log-prefix="Drop All"

NAT :

[admin@MikroTik] /ip firewall nat> print

Flags: X - disabled, I - invalid, D - dynamic

0 ;;; LAN

chain=srcnat action=masquerade src-address=192.168.1.0/24 out-interface=Digi-PPPOE log=no log-prefix=""

1 ;;; Wifi

chain=srcnat action=masquerade src-address=192.168.2.0/24 out-interface=Digi-PPPOE log=no log-prefix=""

2 ;;; SSTP

chain=srcnat action=masquerade src-address=10.10.2.0/24 out-interface=Digi-PPPOE log=no log-prefix=""

3 ;;; L2TP

chain=srcnat action=masquerade src-address=10.10.3.0/24 out-interface=Digi-PPPOE log=no log-prefix=""

4 X ;;; Discord > S8

chain=dstnat action=dst-nat to-addresses=192.168.2.17 to-ports=50000-65535 protocol=udp in-interface=Digi-PPPOE dst-port=50000-65535 log=no log-prefix=""

A kérdésem, miért nem érem a 192.168.2.25 ös laptopról a 192.168.33 as gépet a lan hálózaton.

A szabályokat a Atom nevű szabály másolásával hoztam létre, csak az ip címet módosítottam, ill. a kommentet.

A 192.168.1.6 os címen lévő atom nevű gépet elérem, mint ahogy a nas okat is.

Igaz ezeknek fix ip címe van.

Gigabyte Z390 Aorus master , Core i9 9900K, Asus RTX2070, 64 GB DDR4, Dell Latitude 6430

atlagenber

csendes tag

Igen, igen. Pontatlanul írtam. Úgy osztottam ki ahogy mondod. VPN-pool 240-249, local-pool 100-199. A DHCP server lease fülön szinte minden eszközöm (értsd ez alatt a NAS, nyomtató, home assitant server, kapcsolók) „make static”-ben van és 100 alatti - tehát local-poolon kivüli - ip-t kap.

„mit jelent a "látszanak"”: Az Androidról - ha VPN kapcsolatban vagyok (Telekom mobil internet) - egy hálózat szkennerrel végig szkennelem a hálózatot és csak a routert, az androidot, ill. a Sonoff gyári firmware-rel rendelkező kapcsolókat „látja”. Ezeket meg is tudom pingelni. A többit (NAS, egyéb windows kliensek, telefonok, Tasmota firmware-es kapcsolók) nem is találja meg és a pingre sem válaszolnak. Helyi hálózaton 21 a VPN-ről meg 11 eszközt talál meg az app. Egyébként a korábban említett gyári okoskapcsolóknak nincs saját web mangement felületük, csak egy Ewelink nevű appal tudom őket beállítani. Azok a kapcsolók amin Tasmota firmware van, azoknak van web felületük, de azok meg nem látszanak a szkennelés után.

jerry311

nagyúr

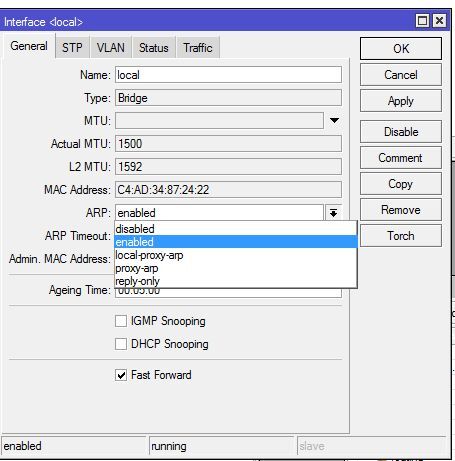

Az a baj a közös IP tartománnyal, hogy ARP alapon működik. Ha valaki beszélni akar egy másik valakivel, akkor broadcastba küldenek egy ARP kérést, ha valaki válaszol a cél MAC címével, akkor működik. Na most, ha a routeren nincs proxy ARP, akkor nem működik.

Ha külön IP tartományban vannak, akkor nincs ilyen gond, mert a másik IP tartományba menő csomagokat a def gw-nek küldi automatikusan.

Core2duo6600

veterán

Úgy tűnik, hogy a Windows tűzfala szivat.

Megadtam a 2 gépen egymás alhálóit, és így müxik.

Gigabyte Z390 Aorus master , Core i9 9900K, Asus RTX2070, 64 GB DDR4, Dell Latitude 6430

atlagenber

csendes tag

Ezek szerint akkor mégis csak meg kel küzdenem a tűzfallal.

Bár igazából nem világos hogy egyes kliensek miért látszanak míg a többi nem.

Milyen irodalmat javasolsz a Mikrotik tűzfal ismeretek alapjainak elsajátításához?

(#12620) Core2duo6600 válasza atlagenber (#12619) üzenetére

Core2duo6600

veterán

Én úgy csináltam meg a vpn -t, hogy teljesen külön hálózatba kerül.

Amire ugyanúgy megcsináltam a nat szabályt a net felé, így ki tudom kerülni a céges tűzfalat, egyszerűbb volt engedélyeztetni, az egy dyn dns em felé menő forgalmat, mint az összes egyebet amit el akarok érni, és, akkor még torrentről nem is beszéltünk.

Van egy input szabályom a vpn hálózatot megadva forrásként, és egy van egy forwars szabályom szintén a vpn háló forrásként megjelölésével.

Így mindent elérek, igaz csak közvetlen ip vel

...egyes kliensek miért látszanak míg a többi nem.

Nekem a win 10 tűzfala szivatott így meg, hogy csak a saját alhálójában lévő gépekkel áll szóba (korábban ment, de x ideje nem megy)

Lehet nálad is hasonló ok van.

[ Szerkesztve ]

Gigabyte Z390 Aorus master , Core i9 9900K, Asus RTX2070, 64 GB DDR4, Dell Latitude 6430

(#12621) atlagenber válasza Core2duo6600 (#12620) üzenetére

atlagenber

csendes tag

Melyikek ezek a szabályok a 12615-ös hozzászólásodban?

(#12622) Core2duo6600 válasza atlagenber (#12621) üzenetére

Core2duo6600

veterán

39 - 41

39 es engedi magát sstp kapcsolatot a 443 as porton

40 es átjárást enged a hálózat ra a lan a cél, de talán a wifisre is át mehetne a forgalom, de az nem cél

a 41 es meg magának a miki nek az elérését teszi lehetővé távolról

Gigabyte Z390 Aorus master , Core i9 9900K, Asus RTX2070, 64 GB DDR4, Dell Latitude 6430

iceQ!

addikt

Sziasztok,

Kapucsengő valamiért nem csatlakozik a hálózatra. CAPsMAN-el kidobtam az ablakba egy mAP Lite-ot. Rx Signal ez előtt -89 volt, ment is viszont nem csöngött a telón, illetve bent. mAP segített rajta, 2 napig ment is (nem változott semmi), most nézem és ezt írja( rx signal erőssége -65/-60 körül volt, tehát jobb lett)

xx:xx:xx:xx:xx:xx@mAP-Cap-2.4Ghz disconnected, extensive data loss. Ez mitől lehet?

Bocs nem neked akartam válaszolni atlagenber.

[ Szerkesztve ]

Amiből lekvárt lehet főzni abból pálinkát is! A csavargó embert nem lehet munkára fogni! Samsung S23 Ultra Dual SIM | Notebook: HP Omen | Car: Volkswagen Passat B6 1.9 PD TDi BLS

bacus

őstag

atlagenber

csendes tag

Siker!  Nagyon köszönöm!

Nagyon köszönöm!

Így tökéletes.

amargo

addikt

[link]

Nálam is van ilyen probléma, itt visszakeresve láthatod, az extensive csatorna tiltásával másnál működött (én még nem próbáltam, mert inkább másik eszközt használok).

“The workdays are long and the weekend is short? Make a turn! Bike every day, bike to work too!”

iceQ!

addikt

Csengőnél nem tudok másikat használni  . Nincs is bekapcsolva extensive channel. Viszont most jó, szépen rajta van a hálózaton az eszköz.

. Nincs is bekapcsolva extensive channel. Viszont most jó, szépen rajta van a hálózaton az eszköz.

Igaz nem egy 100e Ft-os Doorbird csengő, csak 15 volt és kínai EKEN. Viszont eddig gyönyörűen működött. Lehet egy fw frissítés nem ártana neki.

Amiből lekvárt lehet főzni abból pálinkát is! A csavargó embert nem lehet munkára fogni! Samsung S23 Ultra Dual SIM | Notebook: HP Omen | Car: Volkswagen Passat B6 1.9 PD TDi BLS

ratkaics

senior tag

Bocsi, de ez a Wifi-s csengő felkeltette az érdeklődésemet.

Van olyan, ami ajánlott, vagy esetleg olyan, amit biztosan nem szabad megvenni?

Olyan nincs, hogy valami nem sörnyitó ....

iceQ!

addikt

Amiből lekvárt lehet főzni abból pálinkát is! A csavargó embert nem lehet munkára fogni! Samsung S23 Ultra Dual SIM | Notebook: HP Omen | Car: Volkswagen Passat B6 1.9 PD TDi BLS

ratkaics

senior tag

Köszi!

Olyan nincs, hogy valami nem sörnyitó ....

Egy olyat szeretnék létrehozni hogy egy adott porton csak pár ip cím jöhet be.

Az okcimek listában vannak felvéve a fix címek amiről elérhető lenne.

Firewall rulesnél:

add action=drop chain=forward comment="RDP kintről tiltás kivéve" dst-port=3401-3410 in-interface=ether6-UPC log=yes protocol=tcp src-address-list=!okcimek

NAT-nál:

add action=dst-nat chain=dstnat comment="Szerver RDP" dst-port=3401 in-interface=ether6-UPC log=yes protocol=tcp to-addresses=192.168.2.7 to-ports=3389

és így tovább a többi szerverhez.

Gondolom a forward-ot kell használnom nem az input-ot. Jól csináltam vagy valahogy máshogy kellene?

Ja a icmp akarom beengedni hogy pingelhető legyen a router akkor elég az input-al?

[ Szerkesztve ]

Vintage Story PH szervere újra fut!

(#12632) MasterDeeJay válasza MasterDeeJay (#12631) üzenetére

Ja most nézem egyszerűbb ha eleve csak a natolásban állítom csak be firewallt meg hagyom békén.

add action=dst-nat chain=dstnat comment="RDP" dst-port=3401 \

in-interface=ether6-UPC log=yes protocol=tcp src-address-list=\

okcimek to-addresses=192.168.2.7 to-ports=3389

[ Szerkesztve ]

Vintage Story PH szervere újra fut!

bacus

őstag

Amit írtál az rendben van, de tipikus, amikor fordítva jobban működik.

Te eldobod azt aki itt próbálkozik, de egyébként végig megy a normál tűzfal szabályaidon, ahelyett, hogy beengednéd azt akinek szabad, aztán mindenki mást eldobnál.

A mindenki másnál nincs különbség, de az aki bejöhet, annak végig kell menni a szabályokon, amíg egyszer csak accept vagy drop szabályt nem kap.

Egyébként, én nem így csinálnám, rdp portot kitenni a netre nem szerencsés, egy ip cím mögött ki tudja hány eszköz lehet, főleg ha vpn def gateway is lehet az ottani router, szerver, stb., azaz a távoli "biztonságos" helyet megtörve már egyenes az út hozzád. Nincs rálatásod esetleg a távoli eszköz biztonságára.

Kössünk egyezséget, megegyezős egyezséget... https://www.paypal.me/engiman/30

Nem is állandóra venném, amikor kérik akkor kapcsolom én be (eddig is így tettem de minél szűkebbre akarom venni a támadási felületet amíg nyitva van a port). Ez max egy napra van így nyitva a megadott ip-kre. Egy külső cég szokott néha a szerver sql-jében írogatni de rdp-vel csatlakoznak fel, aztán szólnak és kikapcsolom.

RDP könnyen törhető ez esetben mert egy régi 2008R2 szerverről van szó.

Ha csak nekem kellene akkor valami kopogtatós módszerrel csinálnám meg.

Én belül egy gépet érek el dwservice-vel és onnan szoktam dolgozni.

[ Szerkesztve ]

Vintage Story PH szervere újra fut!

amargo

addikt

Beniii06

őstag

Egyszer mintha lett volna már ez kérdés, próbáld visszakeresni a topikban.

"Got any other secret weapons?"

IPEX 4

Új hardverek számlával, garanciával érd PM.

amargo

addikt

Köszi! Ez lesz az

Beniii06: Igen, most már rémlik.

“The workdays are long and the weekend is short? Make a turn! Bike every day, bike to work too!”

Sziasztok!

Adott egy Panasonic TV ami képes arra DVB-IP szerverként működjön. Ez LAN-on tökéletesen is működik, az összes csatornát DVBViewer programmal lehet nézni.

Hogyan lehetne azt kivitelezni, hogy ez működjön VPN-en keresztül is?

PPTP VPN szerver működik, lehet is pingelni TV-t, de kép nincs.

A probléma ott van, hogy a TV a router IP címére küldi a csomagokat.

TV: 192.168.1.220

Router: 192.168.1.2

Hogyan lehetne azt megoldani, hogy azok az UDP csomagok amiket a 192.168.1.220 küld a 192.168.1.2-re (portok: 52000-52100), azokat a router továbbítsa a VPN szerver felé?

[ Szerkesztve ]

Core2duo6600

veterán

Azért mondhatnál valamit, hogy hogyan épül fel a hálózat

Hogy néz ki a miki konfigja ?

Gigabyte Z390 Aorus master , Core i9 9900K, Asus RTX2070, 64 GB DDR4, Dell Latitude 6430

jerry311

nagyúr

Ha tippelni akarok, ez valami broadcast alapú protocol...

Olyan VPN kell ami ezt átviszi.

A TV mögött a nappaliban van egy CRS326-24G-2S+ switch erre kapcsolódik a TV is. Ez a switch van összekötve a 15 méterrel odébb lévő CCR2004-1G-12S+2XS routerrel optikán.

CRS326 config: https://pastebin.com/qipeGzwc

CCR2004 config: https://pastebin.com/KyYpKud4

A TVhez szükséges RTSP/RTP config:

[ Szerkesztve ]

Végül rájöttem a megoldásra. Ez a NAT szabály kellett hozzá:

add action=dst-nat chain=dstnat dst-address=192.168.1.2 dst-port=52000-52100 \

protocol=udp src-address=192.168.1.220 to-addresses=192.168.89.255

[ Szerkesztve ]

Laca0

addikt

Sziasztok!

Volt nálunk egy fél órás áramszünet reggel, de 1x 2x visszajött egy pillanatra az áram. A cAP 2nd nem indult el rendesen többet. Világít a led rajta, a switch-en is úgy látszik, mintha menne, de nem látja a winbox sem.

Netistall sem látja. Bár ebben nem vagyok biztos, hogy mindent jól csinálok, mert a Mikrotik wikijében 88.2 a PC és 88.3 a kliens beállítás, sok helyen 1.2 és 1.3 címeket látok. Bár mindkettővel kipróbáltam a biztonság kedvéért.

Reset gombot lenyomva ráadom a tápot, pár mp múlva elkezd villogni az összes led (kivéve a power, az simán világít), majd egy idő múlva abbamarad a villogás. Mindegy, hogy mennyi ideig tartom lenyomva a reset-et, nem jelenik meg a netistall-ban.

Mit lehetne még kipróbálni?

Xiaomi 11 Lite 5G NE Dual 8/128 | Redmi Note 8 4/64 | MikroTik hAP AC2 | Sony KD-55XH8096 | LG 47LM620S | Denon AVR-1612 | Eltax Experience 5.0 | Egreat R6S

bacus

őstag

Másik tápegységgel próbáltad?

Kössünk egyezséget, megegyezős egyezséget... https://www.paypal.me/engiman/30

Laca0

addikt

Igen. Eredetileg egy poe switch hajtotta, most saját tápjával és tápfeladó Y kábelével próbálom.

Xiaomi 11 Lite 5G NE Dual 8/128 | Redmi Note 8 4/64 | MikroTik hAP AC2 | Sony KD-55XH8096 | LG 47LM620S | Denon AVR-1612 | Eltax Experience 5.0 | Egreat R6S

Na akkor kicsit más:

Bizonyos címek nem elérhetőek a cégen belül. Az érdekes az hogy egyik gépen sem. De a címek pingelhetőek és tracert is megy, viszont ERR_CONNECTION_TIMED_OUT ot írnak mindegyik gépen a böngészők.

Fix-ip van, a upc szerint minden rendben van ezt írásban is adták.

MTU-val kísérleteztem, nem befolyásol semmit. Firewall és nat részen sincs semmi olyan ami miatt ez a cím ne működne. DNS-nek 8.8.8.8 használok kintre.

A címek mobilneten és anonimity proxin működnek hibátlanul. Router frissítve, többször restartolva.

10.0.0.0 címtartományt is használom a vendég hálózatunkra ami le van választva a belső hálóról (igaz csak /24-ben). Azt nem értem miért is szerepel a tracert-ben 10-es cím amikor úgy tanultam azt nem lehet publikusnak használni és mivel fixip-m van ami nem lehet nat-olt belső cím ezért furcsa.

Mit próbáljak még meg?

[ Szerkesztve ]

Vintage Story PH szervere újra fut!

jerry311

nagyúr

A 10.0.0.0/8 privát tartomány, de ami neked nyilvános hálózat, az a szolgáltatónak a saját magánhálózata. A legtöbb szolgáltató használja mindhárom privát tartományt.

Hát ha nem befolyásol semmit akkor nekem mindegy. De ötletem sincs mi lehet a baj.

[ Szerkesztve ]

Vintage Story PH szervere újra fut!