A Core Infinity blogra felkerült az első, komolyabb lélegzetvételű írás, olvassátok!

A Takedown jövője

Clickbait: új név, új hely, régi témák, megújult köntösben.

Tovább a teljes íráshoz...Tovább olvasom...

Bejegyzés

1

Bejegyzés

1

1986. április 26.

Bevezető, források

Nem tagadom, a HBO minisorozata megadta a végső lökést a bejegyzés elkészítéséhez, noha régóta érlelődött bennem a gondolat az írásról. Meglátásom szerint, a sorozatból elég jól lehet tájékozódni a csernobili eseményekről, mindazonáltal nem fogom kihagyni a részleteket.

Amivel többre terveztem ezt az írást: a csernobili katasztrófához vezető eseményeknek volt egy természetes evolúciója attól kezdve, hogy Chicagóban megszületett az első máglya - Szilárd Leó részvételével.

Forrásaim között felhasználtam néhány Wikipédia cikket, az npp.hu régi oldaláról származó információkat, valamint a még derengő információmorzsákat. Fenntartom a tévedés lehetőségét, nem vagyok atomfizikus, csak egy IT-s, akit viszont nagyon érdekel a nukleáris fizika. Nem állítom magamról, hogy ennek mély matézisét ismerem, vagy egyáltalán kedvem lenne belemenni az elméletbe a szükségesnél jobban. Nem tudományos igényességű cikket szeretnék összehozni, csupán ismeretterjesztés a célom.

Könyvajánló - sci-fi

Az elmúlt időszakban volt egy kis időm olvasni. Mivel meglehetősen lemaradtam a kortárs science fiction irodalomban, ilyen könyvek beszerzésére koncentráltam. Persze, ez a kis gyűjtemény nagyon messze van attól, hogy átfogó képet mutasson be az aktualitásokról, mindenesetre ezek tetszettek nekem. Külön öröm, hogy - noha külföldi álnéven - de igen komoly magyar műveket is találtam. Még egy kis adalék: sajnos újabban rossz szokásom, hogy ha egy könyv nem képes megfogni az első 10-20 oldalban, akkor ad acta teszem, így aztán esetleg kimaradhattak olyanok is, amelyek megérnék az elolvasást. Na, elég a dumából, jöjjenek a könyvek.

Naam Ramez - Nexus

A történet egy nano-drog fejlesztése körül forog, amellyel programok futtathatók az emberi elmében, össze lehet kapcsolódni másokkal, adott esetben akár irányítani is lehet más Nexus-használókat. Természetesen nem mindenki nézi ezt jó szemmel, az álláspontjukat meghatározza az üléspontjuk (© bambano).

Humánok-transzhumánok-poszthumánok ideológiái feszülnek egymásnak és természetesen nagyon sok vallási irányzat jellemző vonásai is megjelennek a könyvben.

A szerző tudós és író, több sci-fi díját is nyert a Nexus-trilógia köteteivel. Sajnálatos módon csak e blogbejegyzés írásakor derült ki számomra, hogy a Nexus-sorozat valójában trilógia és a másik kettőről még eddig nem is hallottam, felkerültek a to-do listára.

Tovább a teljes íráshoz...Tovább olvasom...

Bejegyzés

2

Bejegyzés

2

Hadihajók

E01 – Skagerrak

A történelmet a győztesek írják. Ez így van, mióta világ a világ, és nem valószínű, hogy a jövőben ez megváltozik. Ez a fajta "történelemírás" érhető tetten az egyik dokumentumfilm-csatorna Hadihajók című sorozatán is. Úgy döntöttem, hogy megérdemel egy kritikát a sorozat, mert olyan csúsztatások és ferdítések vannak benne, amelyeket illik helyre tenni – nem mellesleg kiválóan alkalmasak egyoldalúan bemutatni a történelmi eseményeket. Továbbá szóvá fogom tenni a magyar változat – szerintem hibás – szinkronjait is (sajnos angolul nem láttam az epizódokat), mert jelentősen megváltoztatják a jelentéstartalmat, és rombolják az amúgy sem túl magas színvonalat, érthetetlenné teszik a sorozatban bemutatott eseményeket.

Nagy várakozással tekintettem a sorozat elé; meglepett, amikor rátaláltam. Alighanem ezen a lapcsaládon nem titok, hogy rajongok a klasszikus hadihajókért (az én értelmezésemben a kifejezés az első és második világháború hadihajóit jelenti, nem pedig a több ütegsoros, vasgolyókat kilövő vitorlásokat) – ha másból nem, hát az itteni Óriások csatája sorozatból, illetve a World of Warships topicban elkövetettekből ez világosan kiderül.

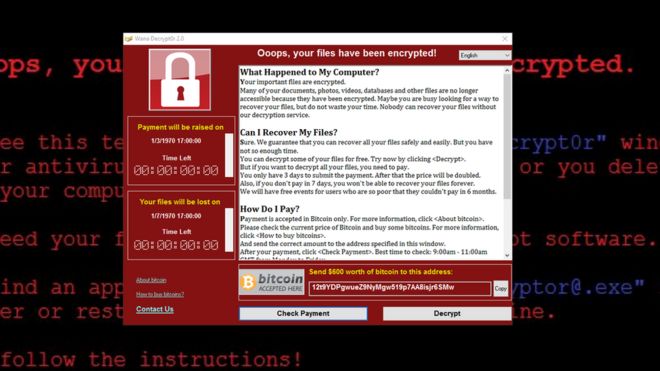

WannaCry kisokos

Sokan sokfélét leírtak már erről a malware-ről, ezért az eddig elhangzottakat csak olyan formában kívánom megismételni, ami szükséges egy ilyen kisokoshoz.

Mi az a zsarolóvírus (ransomware)?

Olyan rosszindulatú program, amely valamilyen formában (ebben az esetben titkosítást használva) elzár minket a fontos adatállományaink elől és csak váltságdíj fejében kapunk ígéretet a hozzáférésünk visszaállítására.

Ha kifizetem a zsét, visszakapom az adataimat (fotók, videók, szerződések stb.)?

Erre nincs garancia, ez az egyik oka annak, hogy nem javasolt a váltságdíj (ransom) kifizetése. A másik hajaz a "nem tárgyalunk terroristákkal" alapelvre. Ha fizetés történik, az bátorítja őket a hasonló cselekmények elkövetésére.

Mit tehetek a megelőzés érdekében?

OpenSSH vs Microsoft

Nemrég jelent meg az IT Cafén a hír, hogy a Microsoft teljes mértékben implementálni kívánja az OpenSSH-t. Bevallom őszintén, sem elsőre, sem másodikra nem esett le a tantusz. Mondjuk érdekesnek találom, hogy vajon egy SSH-klienssel hogyan lehetne távolról irányítani egy Windows-rendszert, de ne ragadjunk le ennyire, nagyvonalúan lépjünk át ezen, tegyük fel, hogy odaát Redmondban tudják, hogyan is akarják ezt elérni.

Amit viszont mindenképpen érdemes vizsgálni, hogyan is képzeli a Microsoft ezt az implementálást. Az a Cafés hírből is azonnal kiderül, hogy az OpenSSL-t a redmondiak azonnal kivágták az általuk készített implementációból és a Microsoft Crypto API kerül a helyére. Bevallom, itt talán nem leszek teljesen akkurátus, a most következő információkat a Wikipediáról származtatom, amire a Cafés cikk is utal - sajnos a bejegyzést 2009-ben frissítették utoljára.

Nos, az első és kisebbik bajom (és majd sokan másoknak is az lesz), hogy igen nagy valószínűséggel inkompatibilis lesz a *nix rendszerek OpenSSH megoldásaival, mivel az újabb Windows rendszerekben már nincs POSIX-réteg, tehát semmi nem biztosítja a kompatibilitást.

Tovább a teljes íráshoz...Tovább olvasom...

Bejegyzés

2

Bejegyzés

2

ShellShock, a bash sebezhetőség

Bevezetés

Aligha hiszem, hogy aki legalább power user szinten foglalkozik számítógépekkel, ne hallott volna a nemrég felfedezett, a bash-t érintő hibáról. Ha netán mégis van olyan az olvasók között, akinek most hozom meg a kedvét a tájékozódáshoz, az errefelé nézelődjön. Nem akarom megismételni az itt leírtakat, nem török Pali babérjaira, mindazonáltal valószínűleg gyakran előkerülnek majd a részletek, mert mindenképpen szükséges a leírtak megértéséhez.

(P:C) (/P)

(/P)

Nincs mit tagadni, ezen írás apropóját két dolog inspirálta: az egyik David A. Wheeler kiváló összefoglalója a problémáról, másrészt a Cafés íráshoz kapcsolódó fórumtopicban néhány bithuszár elkezdte feszegetni, hogy akkor most mi is a helyzet az opensource szoftverek biztonságával: összeomlott a "mítosz"?

Óriások csatája – A Hood

Bevezető

Az Óriások csatája sorozatban olvashattatok már a csatahajók korszakának legerősebb és legnagyobb hadihajóiról. Méltatlan lenne, ha nem esne szó a brit flotta büszkeségéről, a Hoodról.

Forrásaim ezúttal is sokrétűek, Zoli hajói, Ludovic Kennedy: Óriások csatája c. műve, Wikipedia és a bismarck-class.dk és sok információ azonos lesz a Bismarckról szóló írásomban szereplőkkel is.

Amikor csatacirkálóról ír valaki, megkerülhetetlen, hogy szóba kerüljön a hajóosztály kialakulásának okai, így én is ezzel kezdem.

Anglia, elhelyezkedésénél fogva, egyértelműen függött a tengeri útvonalaktól (és függ ma is), a gyarmatbirodalommal való összeköttetésektől. Összességében a brit hadiflotta minden más flottánál erősebb volt a Dreadnought megjelenéséig, viszont a nagy csatahajókat általában a Brit-szigetek megvédésére koncentrálták. Ezzel mindenki más számára egyértelművé vált, hogy azzal a flottával nem érdemes összecsapni, egy esetleges háborúban inkább a kereskedelmi hajók ellen kell felkészülni.

Linux Mint

Ubuntu-derivatíva, jelenleg a 16-os verziónál tart, ami az Ubuntu 13.10-re épül. Létezik LTS kiadás is (az Ubuntu mintájára), ezt 13-as verziószám alatt lehet megtalálni.

Miért is jó nekem a Mint Ubuntu helyett?

Van néhány felfogásbeli különbség a két rendszer között. Jelen pillanatban az Ubuntu már nagyon szeretné eltartani magát, így a kezelőfelületét egyre inkább olyanra alakítják, ami egyre könnyebbé és könnyebbé teszi a supportosok munkáját. A Linux Mintnél nincs ilyen cél, nem próbálják korlátok közé terelni a felhasználókat a kezelőfelületet illetően. Az Ubuntu mögött egy cég áll, amelyet be lehet perelni bizonyos codecek használatáért, ezért kell külön utólag telepíteni a restricted-extras csomagot. Linux Mint esetén a DVD-s telepítőt választva a rendszerrel együtt felkerülnek a codecek. Ubuntuhoz azonnal kiadják a frissítéseket, amint azok elkészülnek, Mintnél előbb letesztelik, hogy nem ront-e a felhasználói élményen (stabilitás, erőforrás-igény, stabilitás stb.).

Hirdetés

- Milyen belső merevlemezt vegyek?

- Hardcore café

- Kerékpárosok, bringások ide!

- Milyen monitort vegyek?

- Ford topik

- Házi barkács, gányolás, tákolás, megdöbbentő gépek!

- Milyen billentyűzetet vegyek?

- Kínai és egyéb olcsó órák topikja

- btz: Internet fejlesztés országosan!

- Víz- gáz- és fűtésszerelés

- További aktív témák...