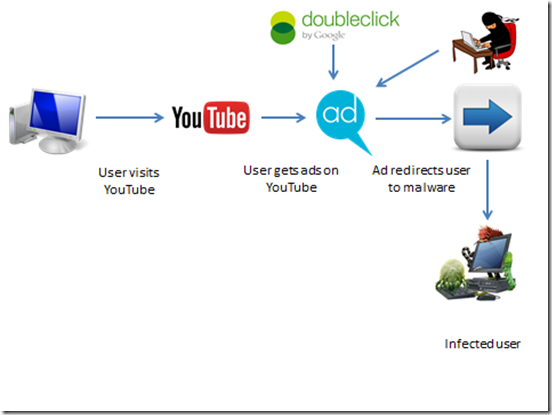

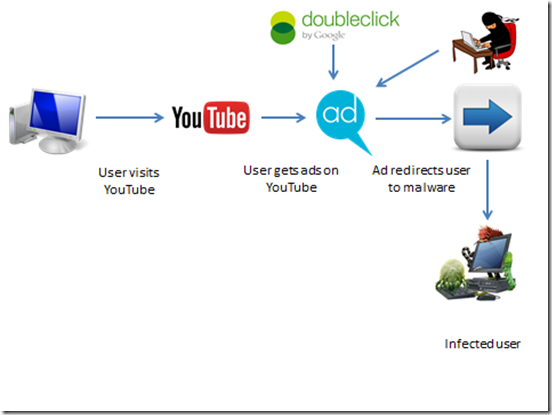

Nem kell poreszt keresni, elég csak nézni egy kis youtube-ot.

Fertőző Youtube hirdetést találtak, mely banki tevékenységet felügyelő trójait (Caphaw) telepít egy Java sebezhetőség kihasználásával.

Forrás: bromium.com

Nem kell poreszt keresni, elég csak nézni egy kis youtube-ot.

Fertőző Youtube hirdetést találtak, mely banki tevékenységet felügyelő trójait (Caphaw) telepít egy Java sebezhetőség kihasználásával.

Forrás: bromium.com

Tovább a teljes íráshoz...Tovább olvasom...

Bejegyzés

1

Bejegyzés

1

Jön a szélvész, viszi a fájlokat...

Forrás: trendmicro

Egy friss Metasploit plugin kapcsán néztek körül, hogy mennyi eszköz érintett a 2012 decembere óta publikus sebezhetőség kapcsán. A mérték elkeserítő, ami annak köszönhető, hogy az eszközök jelentős hányada még 4.2 előtti verziót futtat (amiben javították a problémát).

Az exploit segítségével a webview panelen keresztül felhasználó nevében kódfuttatásra, a háttértár elérésére, Location valamint kontakt infókhoz lehet hozzáférni. A hackhez nem kell más csak egy MITM eszköz, vagy egy fertőzött weblap, amit az eszközről megnyitnak.

Android OS Statisztika: Android Developer

Forrás: rapid 7

Valaki meglépett a Silk Road 2 összes ügyfelének - két és fél millió dollárt érő - bitcoinjával.

A site adminjának elmondása szerint a hack egy sebezhetőségre alapul, mely a tranzakciós hash manipulálására épít (transaction malleability). Az admin elmondása alapján a teljes kasszát így ürítették ki a hackerek rövid idő leforgása alatt.

Biztonsági szakértők kétségbe vonják a hack valódiságát - szerintük a legvalószínűbb lehetőség az, hogy maga a site ütemeltetője lépett meg a pénzzel. Persze elképzelhető, hogy a hack valóban megtörtént, viszont akkor ezt jelentené, hogy a site egy 2011-es sebezhetőségre nem volt felkészülve...

Tovább a teljes íráshoz...Tovább olvasom...

Bejegyzés

1

Bejegyzés

1

Karácsonykor a kedves hacker szerette volna korlátozni a netet a felhasználóinak, de elfelejtette az évekkel azelőtt beállított admin jelszót. Körbekutakodott kicsit és hát csak talált egy távolról kihasználható nem dokumentált szervizt (amiben ráadásul egy Buffer Overflow is van - ha nem elégednénk meg a root shellel, vagy a router komplett konfigurációjának kiiráatásával).

DAFUQ?

Színes részletek (angolul): [link]

Érintett eszközök listája (nem frissített): [link]

Hack: [link]

Tovább a teljes íráshoz...Tovább olvasom...

Bejegyzés

8

Bejegyzés

8

Telekom információs oldala

Sávszélességek

Kínált letöltési sebesség 60 Mbit/s

Kínált feltöltési sebesség 22 Mbit/s

Garantált letöltési sebesség* 0 Mbit/s

Garantált feltöltési sebesség* 0 Mbit/s

* A felhasználóknak a garantált sávszélesség mindig rendelkezésükre áll. A garantált értékek az előfizető által a Magyar Telekom hálózatában mindig elérhető adatátviteli sávszélességet, a kínált értékek az adott csomag maximálisan elérhető adatátviteli sávszélességét jelentik. Az előfizetői hozzáféréseken elérhető aktuális sebességértékeket az adott vonal műszaki paraméterei és az adathálózat pillanatnyi forgalmi viszonyai határozzák meg. A táblázatban meghatározott adatátviteli sebességértékek csak a Magyar Telekom Nyrt. hálózatának szakaszára értendők.

Február 2-án, a sztálingrádi csata befejeződésésnek 70. évfordulóján Volgográd visszakapja a szovjet időkben viselt nevét – számolt be csütörtökön a Volga menti orosz város törvényhozóinak döntéséről az orosz állami hírtelevízió.

Sztálingrád, a hős város – így csak a hivatalos rendezvényeken nevezhetik majd Volgográdot szombaton és az év több ünnepnapján a felszólalók, a hatalom képviselői.

Az idén hat alkalommal lesz Volgográdból egy időre jelképesen Sztálingrád. Például május 9-én, a második világháborúban aratott győzelem napján, és június 22-én, a gyász napján is, amikor a fasiszta Németország csapatai megtámadták a Szovjetuniót. Augusztus 23-án, a Sztálingrádra mért nagy erejű és hatalmas pusztítást végző bombázás áldozatainak emléknapján is a szovjet vezetőről kapott néven nevezhetik meg a várost.

Emellett szombattól egy hétig Volgográdban, Csitában és Szentpéterváron Sztálin portréjával díszített győzelmi buszok közlekednek majd.

A friss iOS olyan biztonsági frissítéseket tartalmaz, mely számos kritikus hibát foltoz be: securitytracker

A hibák többek között a beépített böngészőben és a wifi vezérlőben találhatók. A sebezhetőségek kihasználásával lehettőség van a telefon wifi hálózatról való (ideiglenes) letiltására, felhasználó nevében kód futtatására, a korábban webformokra feltöltött adatokhoz való hozzáférésre, biztonsági beállítások (script tiltás) felülbírálására, valamint védett (kernel) memóriához való jogosulatlan hozzáférésre.

A hibák az iOS 6.1 előtti verziókat érintik, a frissítés elérhető

a 3GS és későbbi telefonokra,

a 4. generációs és azutáni iPod touch-okra és

az iPad 2 és frissebb tabletekre.

Tovább a teljes íráshoz...Tovább olvasom...

Bejegyzés

1

Bejegyzés

1

Az index cikke szerint csak két kattintásra van a gyerekpornó - és még az irányt is megadja...

A linket a biztonság kedvéért eltávolítottam. Aki nagyon keresi a gyerekpornót, úgyis megtalálja - és remélem a rendőrség is őt...

Tovább a teljes íráshoz...Tovább olvasom...

Bejegyzés

9

Bejegyzés

9

Egy főiskolai hallgatót kicsaptak, miután le próbálta ellenőrizni, hogy egy általa felfedezett (250 ezer tanulót érintő) biztonsági sebezhetőséget a cég tényleg kijavította-e.

Forrás: nationalpost.com

Az engedély nélkül végzett etikus hackelés mindenhol kényes téma. Bár vannak egyes országok, melyek részben, vagy egészében engedélyezik az ilyen jellegű tevékenységet (pl USA-ban a DMCA DMCA PUBLIC LAW 105–304 1205§ f) és i) pontok: Reverese Engineering, és Security Testing & Evaluation), ám a jogosulatlan tesztelés általában a számítógépes bűncselekmények, illetve a hackertevékenység körébe esik.

A címadó bekezdésben is bemutatott ügyben a főiskolai diák egy mobil fejlesztési projekt során bukkant a diákokat nyilvántartó rendszerben (regionálisan használt rendszer, gyakorlatilag a kanadai "Neptun") arra a sebezhetőségre, mely kihasználásával jogosulatlanul hozzá lehetett férni bármely nyilvántartott diák személyes adataihoz (név, lakcím, SSN, gyakorlatilag minden nyilvántartott adathoz). A diák jelentette a hibát az iskola és a rendszert fejlesztő cég felé, mely a hibát rövid időn belül javította. A tanuló azonban a hiba javítása után egy tesztprogram segítségével le kívánta ellenőrizni, hogy a sebezhetőséget javították-e. A tesztelést viszont észlelte az üzemeletető is, aki értesítette az iskolát, valamint jogi lépéseket helyezett kilátásba a diák ellen, amennyiben nem működik vele együtt a továbbiakban - titoktartási vállalás keretei között. A diák együttműködési nyilatkozatot tett.

Tovább a teljes íráshoz...Tovább olvasom...

Bejegyzés

2

Bejegyzés

2