Mikrotik routerekkel foglalkozó téma. Mikrotik router típusok, hardverek, router beállítások, programozás (scriptek írása), frissítés, és minden Mikrotik routerrel kapcsolatos beszélgetés helye.

Gyorskeresés

Legfrissebb anyagok

- Retro Retro Kocka Kuckó 2024

- Bemutató Spyra: nagynyomású, akkus, automata vízipuska

- Bemutató Route 66 Chicagotól Los Angelesig 2. rész

- Helyszíni riport Alfa Giulia Q-val a Balaton Park Circiut-en

- Bemutató A használt VGA piac kincsei - Július I

Általános témák

LOGOUT.hu témák

- [Re:] Elektromos rásegítésű kerékpárok

- [Re:] [D1Rect:] Nagy "hülyétkapokazapróktól" topik

- [Re:] [Luck Dragon:] Asszociációs játék. :)

- [Re:] [sziku69:] Fűzzük össze a szavakat :)

- [Re:] [Luck Dragon:] Kenyér

- [Re:] eBay-es kütyük kis pénzért

- [Re:] [antikomcsi:] Való Világ: A piszkos 12 - VV12 - Való Világ 12

- [Re:] [gban:] Ingyen kellene, de tegnapra

- [Re:] [sziku69:] Szólánc.

- [Re:] [Brogyi:] CTEK akkumulátor töltő és másolatai

Szakmai témák

PROHARDVER! témák

Mobilarena témák

IT café témák

Téma összefoglaló

Hozzászólások

Reggie0

félisten

Elvileg lesz majd, a doboz es a PCB is ugy van tervezve.

Pille99

tag

K

[ Szerkesztve ]

Pille99

tag

Kösz, hagyom.

Smafia

junior tag

Nekem volt régen PC mikrotik soft gépbe konyebben lehet cserélni a dolgokat plusz több mindent lehet tenni pci portra

Fleto93

tag

Sziasztok!

Újabb VLAN kérdés, nem fér nekem se a fejembe.

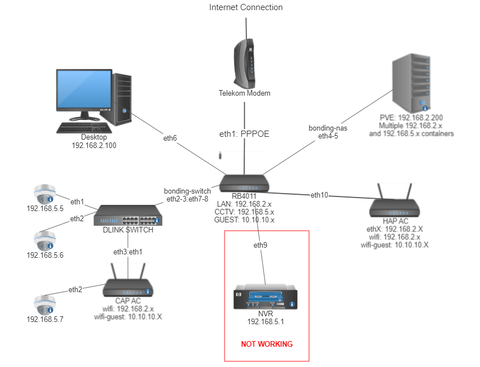

RB4011 a router, van egy D-LINK Poe managed switch, egy hapac, meg egy cap ac.

Van 3 VLAN-om, LAN: 1, CCTV: 5, GUEST: 10.

Ami jelenleg működik:

DLINK switch a routerre csatlakozik bondinggal.

DLINK switchen tudom megfelelően tagelni a portokat, így bizonyos portok 5-ös VLAN-on vannak, más portok 1-esen, és a CAP van rákötve, ezen keresztül jön 1-es, 5-ös, és 10-es forgalom is.

CAP szór 1-es és 10-es wifit, a kimenő ethernet portja pedig 5-ösnek van beállítva egy kamerának.

HAP a routerre van kötve közvetlenül, ethernet portjai 1-es VLAN, wifin pedig 1-es és 10-es is van.

Idáig minden szuper, klasszul el vannak szeparálva egymástól a hálózatok, 1-es működik normál netként, 10-es szeparált guest network, 5-ös pedig egy internet hozzáférés nélküli kamera alhálózat, amihez csak bizonyos eszközök férhetnek hozzá az 1-es hálóról.

Ott akadok el, hogy kifogytam a DLINK-en a szabad portokból, ezért a router szabad portjaiból szeretnék egyet 5-ös VLAN-ba állítani, minden más porton azt szeretném, hogy alapvetően 1-es VLAN-ba kerüljenek a rákötött dolgok, de engedjen be 5-ös és 10-es forgalmat is.

Akármilyen tutorialba kezdek mindig az a vége, hogy amikor bekapcsolon a bridge-en a vlan-filteringet a safe mode-nak kell megmentenie, mert kizárom magam az eszközből.

Tudna valaki segíteni, hogy merre induljak?

ekkold

Topikgazda

Mi lenne ha a menedzsmenthez egy külön LAN portot használnál (akár ideiglenesen) ami nincs benne a bridge-ben?

Fleto93

tag

Ha jól értem ez abban segítene, hogy nem zárnám ki magam, de a konfigom változatlanul szar lenne?

Ugye az, hogy kizárom magam, az nem a probléma oka, hanem csak tünete.

Fleto93

tag

Hozzáteszem, mert lehet hülyén fogalmaztam meg: mindig utolsó lépésként állítom be a vlan-filteringet, amikor már úgy gondolom, hogy "jól néz ki" a konfig, de ilyenkor ugye egyből kiderül, hogy mégse volt olyan sikeres a dolog

ekkold

Topikgazda

Igen, de tudnál kisérletezni, állítgatni amig jó nem lesz.

Reggie0

félisten

Erre van a safe mode. Ha leszakadsz, akkor dobja a konfigot es visszallitja a safe mode elottire.

laracroft

aktív tag

Sziasztok

van egy MapLite AP-m.

Sajna nem nagyon vagyok otthon -még mindig- a mikrotik routerekben.

A célom ez:

Wifin szeretném összekötni a MapLite-ot egy routerrel, majd a MapLite ethernet aljzatára szeretnék rakni kábelesen egy IP kamerát.

Csináltam egy beállítást EZ a videó alapján, de az ethernet port-on lévő eszköz nem kap internetet, nem látszik a hálózaton. Mit rontok el?

Előre is köszi

Tamarel

senior tag

A kialakítás ábra nélkül is érthető.

A router rész a homályos. Nem tudjuk mi és hogyan van beállítva (vlan, bridge). Milyen leírást követsz?

Fleto93

tag

Több leírást is néztem, pl: [link]

Alább beteszem a mostani konfigot, gondolom az /interface bridge vlan

rész hibás, már vagy 20 különböző permutációt végigkattintgattam rá. Jelenleg a vlan-filtering ki is van kapcsolva, különben kizárom magam.

A cél:

- alapvetően minden port kerüljön a sima 1-es LAN-ban

- legyen lehetőség minden port felől 5-ös és 10-es forgalomnak is jönnie

- kivétel a 9-es port, ami kerüljön fixen az 5-ös VLAN-ba.

kikapcsolt VLAN filteringgel mindez működik is, kivéve a harmadik pontot.

Így néz ki most:

/interface vlan

add interface=bridge name=CCTV-VLAN vlan-id=5

add interface=bridge name=GUEST-VLAN vlan-id=10

/interface bonding

add mode=802.3ad name=bonding-nas slaves=ether4,ether5 transmit-hash-policy=layer-2-and-3

add mode=balance-xor name=bonding-switch slaves=ether2,ether3

/interface list

add comment=defconf name=WAN

add comment=defconf name=LAN

add name=GUEST

add name=CCTV

/interface bridge port

add bridge=bridge comment=defconf interface=ether6

add bridge=bridge comment=defconf interface=ether7

add bridge=bridge comment=defconf interface=ether8

add bridge=bridge comment=defconf interface=ether10

add bridge=bridge comment=defconf interface=sfp-sfpplus1

add bridge=bridge interface=bonding-switch

add bridge=bridge interface=bonding-nas

add bridge=bridge comment=defconf interface=ether9

/interface bridge vlan

add bridge=bridge tagged=bridge,bonding-nas,bonding-switch,ether6,ether7,ether8,ether10 untagged=ether9 vlan-ids=5

add bridge=bridge tagged=bridge untagged=bonding-nas,bonding-switch,ether6,ether7,ether8,ether10 vlan-ids=1

add bridge=bridge tagged=bridge,bonding-nas,bonding-switch,ether6,ether7,ether8,ether10 vlan-ids=10

/interface list member

add comment=defconf interface=bridge list=LAN

add comment=defconf interface=ether1 list=WAN

add interface=pppoe-out1 list=WAN

add interface=GUEST-VLAN list=GUEST

add interface=CCTV-VLAN list=CCTV

add interface=wireguard-server list=LAN

[ Szerkesztve ]

Ebben a videóban nincs DHCP-re vonatkozó beállítás, az IP kamerát pedig gondolom nem tudtad statikus IP-re felkonfigurálni. Úgy sejtem ezért nincsen rajta kapcsolat.

Amit én ajánlok, mert jó eséllyel egyetlen hálózatról beszélünk, hogy a wlan1 legyen station pseudobridge módban, az ethernet port és a wlan1 pedig egy közös bridgeben.

Szerencsére erre a beállításra van quickset, CPE a neve. Bridge módot kell választani hozzá.

Tegnap még működött...

Tamarel

senior tag

Első ránézésre a bridge beállításnál van keveredés, a tagged és untagged beállítás a portokra.

A tag ugye az ip csomagra kerülő kiegészítő információ, ami akkor szükséges, ha a fogadó oldalnak csinálnia kell vele valamit. Pl bonding-switch felé.

A végponti eszközöknél van, hogy gondot okoz, van, hogy nem. Jellemzően nem küldjük ki.

A másik zavar, hogy mindhárom vlan rá van engedve a router sima portjaira (6-7-8-10), amitől mit is vársz?

Az adott számítógép kezelje maga a vlan-okat (tagged) és legyen mindegyikben ip címe vagy össze legyen mosva a három (untagged) és csak simán több ip címe legyen, kiszámíthatatlan forgalmazással?

A szép, bármekkorára méretezhető felépítés az, hogy egy végpont csak egy vlan-ban van és az átjárást a router oldja meg.

(Ez általános, gyártó-független hálózati kérdés.)

Nézem a leírást is hamarosan.

laracroft

aktív tag

Köszi a gyors választ, kipróbálom

Fleto93

tag

Első ránézésre a bridge beállításnál van keveredés, a tagged és untagged beállítás a portokra.

Ezt gondolom én is, de nem jöttem még rá, hogy mi a helyes megoldás

A másik zavar, hogy mindhárom vlan rá van engedve a router sima portjaira (6-7-8-10), amitől mit is vársz?

Az adott számítógép kezelje maga a vlan-okat (tagged) és legyen mindegyikben ip címe vagy össze legyen mosva a három (untagged) és csak simán több ip címe legyen, kiszámíthatatlan forgalmazással?

Ettől azt várnám (lehet hibásan), hogy ide kötök egy eszközt, akkor az alapból a sima LAN hálóba kerüljön, de legyen lehetősége magának is kezelni.

Erre legalább a bonding-nas és a 10-es portoknál van szükségem, mert a 10-es port pl. egy HAP AC, ami szór sima és GUEST (10-es VLAN) wifit is.

A bonding-nas pedig egy proxmox, a legtöbb container a sima LAN-ba tartozik belőle, de van rajta olyan container ami a CCTV (5-ös) VLAN-ra van állítva, mert egy DVR program fut rajta.

laracroft

aktív tag

Köszi, működik is

Tamarel

senior tag

Egy subnet az egész, vagy vlan-onként van külön?

Fleto93

tag

VLAN-onként külön subnet

LAN: 192.168.2.x

CCTV: 192.168.5.x

GUEST: 10.10.10.x

Csináltam egy ábrát, a piros keretes rész lenne ami újdonság lenne, minden más működik jelenleg is. Sima végponti eszközök nagyrészét lehagytam, de van belőlük vezetékes és vezeték nélküli is egy csomó, mindegyik a sima LAN-on (192.168.2.x subnet).

[ Szerkesztve ]

Fleto93

tag

Redditen kaptam némi segítséget, úgy tűnik ez a helyes konfig:

a vlan-ids=1 sor volt hibás, töröltem, most a router felveszi dinamikusan helyes formában./interface vlan

add interface=bridge name=CCTV-VLAN vlan-id=5

add interface=bridge name=GUEST-VLAN vlan-id=10

/interface bonding

add mode=802.3ad name=bonding-nas slaves=ether4,ether5 transmit-hash-policy=layer-2-and-3

add mode=balance-xor name=bonding-switch slaves=ether2,ether3

/interface list

add comment=defconf name=WAN

add comment=defconf name=LAN

add name=GUEST

add name=CCTV

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/interface bridge port

add bridge=bridge comment=defconf interface=ether6

add bridge=bridge comment=defconf interface=ether7

add bridge=bridge comment=defconf interface=ether8

add bridge=bridge comment=defconf interface=ether10

add bridge=bridge comment=defconf interface=sfp-sfpplus1

add bridge=bridge interface=bonding-switch

add bridge=bridge interface=bonding-nas

add bridge=bridge comment=defconf interface=ether9 pvid=5

/interface bridge vlan

add bridge=bridge tagged=bridge,bonding-nas,bonding-switch,ether6,ether7,ether8,ether10 untagged=ether9 vlan-ids=5

add bridge=bridge tagged=bridge,bonding-nas,bonding-switch,ether6,ether7,ether8,ether10 vlan-ids=10

/interface list member

add comment=defconf interface=bridge list=LAN

add comment=defconf interface=ether1 list=WAN

add interface=pppoe-out1 list=WAN

add interface=GUEST-VLAN list=GUEST

add interface=CCTV-VLAN list=CCTV

add interface=wireguard-server list=LAN

Tamarel

senior tag

Előljáróban: nálam hasonló beállítás van, csak egyszerűbben, mert egy eszközön van minden:

- a guest egy darab wifi interface + dhcp server + tűzfal szabály (nem érheti el a lan subnet-et)

- kamera simán lan-on van (hogy legyen multicast), de az internetről le van tiltva egy access list + tűzfal szabállyal (a többi iot eszközzel együtt)

Szóval nincs vlan, mert nem volt még rá igény.

Ez egy jó leírás: https://help.mikrotik.com/docs/display/ROS/VLAN

Szóval nálad még mindig zavarosak a portok:

- tagged a vlan a "trunk" portokon, vagyis ha többnek is el kell jutni oda (hálózati eszközök, nas)

- a számítógépek és telefonok meg csak egy vlanban + untagged beállítás, valamint a vlan-ok között routing

Ezzel tudod szabályozni a (layer 2) broadcast domain méretét, pl ha a kamerákat közvetlenül nem, csak a szerveren keresztül szeretnéd elérni vagy a mobil eszközökre minimalizálni a forgalmat akku-takarékossági megfontolásból.

[ Szerkesztve ]

Fleto93

tag

Szóval nálad még mindig zavarosak a portok:

- tagged a vlan a "trunk" portokon, vagyis ha többnek is el kell jutni oda (hálózati eszközök, nas)

- a számítógépek és telefonok meg csak egy vlanban + untagged beállítás, valamint a vlan-ok között routing

Nem nagyon látom a zavart benne. Illetve csak annyiban, hogy jelen felállásban az ether6-7-8 feleslegesen szerepel a két VLAN tagged listájában, de ez problémát nem okoz, és van annyi előnye, hogy ha mondjuk a hap ac-t átdugum átdugom másik portra, akkor ugyanúgy működik tovább.

Ettől az ide kötött eszközök alapból nem kerülnek be az 5 és 10 VLAN-okba, csak az 1-esbe.

[ Szerkesztve ]

Nos kis update.

Proxmox ment fel a H2+ -ra, VM-ből fut egy CHR mikrotik.

Működik probléma nincs, viszont a sebességek nem túl acélosak.

A legutolsó (időrendben a legelső) mérés a képen az RB450Gx4 gigabiten. annak helyére berakva a H2+ -t meg látszik, hogy lefelé is elmarad sebességben, felfelé meg konkrétan a felét tudja.

Valakinek van valami ötlete mitől lehet?

Új hardverek számlával, garanciával érd PM.

Beniii06

őstag

"VM-ből fut egy CHR mikrotik." - overlay

vagy hw nat hiánya.

"Got any other secret weapons?"

Reggie0

félisten

hw nat x64-en? max valami specko tobb portos halokartyaval lehetne.

[ Szerkesztve ]

HW virtualizáció? Valahol itt lehet a gond, mert ilyen gépeket szórnak pfsense boxként, szóval a SoC csak tud többet.

Host OS-en kellene figyelni a terhelést, vagy a wait IO-t, vagy akármit, hogy meglegyen a bottleneck.

[ Szerkesztve ]

Tegnap még működött...

Reggie0

félisten

juteszembe, kernel parameternek egy mitigations=off -ot kiprobalhatnal, az elegge meg tudja enni a virtualizaciot vmware-vel is.

[ Szerkesztve ]

dombila

senior tag

Sziasztok!

Mi kell ahhoz, hogy az L2TP ipv6-on is működjön a Mikrotik routeren? A laptopomon egyszerre van ipv4 és ipv6, a DNS elsődlegesen ipv6-ot ad vissza. Viszont így nem épül fel a kapcsolat a router-re. Az ipv6 tűzfalon megnyitom ugyanazokat a portokat, amik az ipv4-en is nyitottak (1701, 500, 4500 udp), de nem megy. Nem látok semmi más ipv4/ipv6 specifikus beállítást az L2TP beállításokban.

ipv4-en megy, ipv6-on nem.

Persze át tudom állítani, hogy a laptopom elsődlegesen ipv4-et használjon - és akkor a DNS feloldás már ipv4-et ad vissza - de szeretném megoldani, hogy akár v4 akár v6 feloldást kapok, működjön a VPN.

De nem tudok rájönni hogy lehet ipv6-on megoldani...

Valakinek megy a VPN v6-on?

Előre is köszönöm a segítséget!

Proxmox summaryt figyelve abszolút nincs kiugró érték, még sebességmérés alatt is lefelé 55%, felfelé 35%-ot mutat, ugyanez a CHR-en 25 és 10%.

Rendben, hogy nem egy erőgép ez a Celeron J4115 de azért szerintem nem itt lesz a probléma. Beállítások a CHR-be a régi mikrotik alapján lett beállítva szóval nem tudom mi a problem, egyelőre keresem.

Új hardverek számlával, garanciával érd PM.

bigrock

addikt

Sziaszok,

van 3 eszközöm:

hAP ax2, RB951Ui-2HnD és egy hAP Lite

Ezek használatával létre lehet hozni egy központilag menedzselt hálózatot? Ott akadtam el, hogy az ax2-ből már hiányzik a CAPsMAN menü. Ez probléma? Ezt a WifiWave2-t nem nagyon vágom még.

Köszi a válaszokat!

Nem lehet keverni a wifiwave2 és a korábbi megoldást. Szóval nem megoldható. Amúgy a wifiwave2 menüben ott a capsman, beépítve.

Tegnap még működött...

bigrock

addikt

Ha jól értem, akkor mindenképpen olyan eszközök legyenek a hálózatban amik a 802.11ax vagy 802.11ac szabványt támogatják?

Ez is egy megoldás, vagy két külön manager eszköz kell. Wifivawe2-re olyan, ami ezt a csomagot futtatni tudja.

Eszközválasztásban akkor tudunk itt segíteni, ha leírod a helyzeted.

Tegnap még működött...

Marcelldzso

tag

Sziasztok.

Van egy bérelt CHR-em és erre összehúztam egy wireguard konfigurációt úgy, hogy az Allowed Address listbe 0.0.0.0/0-át írtam.

Célom, hogy bizonyos LAN gépek a wg-n keresztül a chr-en át érjék el az internetet.

Erre készítettem egy ilyen mangle szabályt:

add action=mark-routing chain=prerouting dst-address-list=!CCRlanIPs new-routing-mark=WG-route passthrough=yes src-address-list=RouteCHRServerList

A routoknál pedig felvettem a WG-route táblába a a wireguard túloldali ipjét.

Egész jól működik viszont böngészés közben észlelem, hogy az SSL kapcsolat vagy a TLS handshake failed. De aztán mégis sikerül neki valahogy, bejön a weboldal.

MI okozhatja ezt? Milyen plusz infót nem írtam még le ami szükséges a nyomozáshoz?

bigrock

addikt

Szóval: van egy eszközöm az irodában: hAP ax2

Szeretnék egy olyan szakadásmentes hálózatot létrehozni, hogy két irodával arrébb is legyen wifi (ne baj, ha csak 2.4) Itt már nagyon gyenge a ax2 jele. Erre kellene még egy eszköz. Kérdés, hogy a meglévő RB951Ui-2HnD-t felhasználhatom-e erre a célra.

Audience

aktív tag

Nem tudod keverni az AX-es és a régi eszközöket CAPsMAN alatt. Ha szeretnél szakadásmentes hálózatot a másiknak is AX-esnek kell lennie.

Audience

aktív tag

MTU / TCP-MSS, hogyan van kezelve?

Tamarel

senior tag

Ez a mikrotik miatt van?

Mert ugye a "Itt már nagyon gyenge a ax2 jele" azt jelenti, hogy az átfedés megfelelő egy kézi AP beállításhoz és layer 4-ben (session) nem lesz szakadás.

Audience

aktív tag

Ezt nem értem amit írtál. Ha jól értettem még egy AP-t szeretne lerakni és megoldani a handover-t.

Marcelldzso

tag

PPPoe a kapcsolatom ahol a lan is van, 1420-ra van állítva a WG esetén.

Kellene bele egy ilyen szabály?

add action=change-mss chain=forward new-mss=1348 out-interface=pppoe01 passthrough=yes protocol=tcp tcp-flags=syn tcp-mss=!0-1348

Középső irodába teszed a wifit? Esetleg egy ac3/ax3 jellegűt.

Tegnap még működött...

Tamarel

senior tag

A szakadásmentes alatt a fast roaming-ra gondoltál?

Ha azonos az SSID, a beállításai és a jelszó, valamint a fő eszköz ad csak dhcp-t, akkor lesz roaming. 802.11r, k és v nélkül is. Capsman nélkül is.

Lenry

félisten

7.11 changelog

*) api - disallow executing commands without required parameters;

*) bfd - fixed "actual-tx-interval" value and added "remote-min-tx" (CLI only);

*) bfd - improved system stability;

*) bluetooth - added "decode-ad" command for decoding raw Bluetooth payloads (CLI only);

*) bluetooth - added "Peripheral devices" section which displays decoded Eddystone TLM and UID, iBeacon and MikroTik Bluetooth payloads;

*) bluetooth - added new AD structure type "service-data" for Bluetooth advertisement;

*) bridge - added more STP-related logging;

*) bridge - added warning when VLAN interface list contains ports that are not bridged;

*) bridge - fixed MAC learning on "switch-cpu" port with enabled FastPath;

*) bridge - fixed MSTP BPDU aging;

*) bridge - fixed MSTP synchronization after link down;

*) bridge - prevent bridging the VLAN interface created on the same bridge;

*) certificate - allow to import certificate with DNS name constraint;

*) certificate - fixed PEM import;

*) certificate - fixed trust store CRL link if generated on an older version (introduced in v7.7);

*) certificate - improved CRL download retry handling;

*) certificate - removed request for "passphrase" property on import;

*) certificate - require CRL presence when using "crl-use=yes" setting;

*) certificate - restored RSA with SHA512 support;

*) conntrack - fixed "active-ipv4" property;

*) console - added ":convert" command;

*) console - added default value for "rndstr" command (16 characters from 0-9a-zA-Z);

*) console - fixed incorrect date when printing "value-list" with multiple entries;

*) console - fixed minor typos;

*) console - fixed missing "parent" for script jobs (introduced in v7.9);

*) console - fixed missing return value for ping command in certain cases;

*) console - fixed printing interval when resizing terminal;

*) console - improved flag printing in certain menus;

*) console - improved stability and responsiveness;

*) console - improved stability when canceling console actions;

*) console - improved stability when using fullscreen editor;

*) console - improved timeout for certain commands and menus;

*) console - improved VPLS "cisco-id" argument validation;

*) container - added IPv6 support for VETH interface;

*) container - added option to use overlayfs layers;

*) container - adjust the ownership of volume mounts that fall outside the container's UID range;

*) container - fixed duplicate image name;

*) container - fixed IP address in container host file;

*) defconf - do not change admin password if resetting with "keep-users=yes";

*) dhcp-server - fixed setting "bootp-lease-time=lease-time";

*) discovery - fixed "lldp-med-net-policy-vlan" (introduced in v7.8);

*) dns - improved system stability when processing static DNS entries with specified address-list;

*) ethernet - fixed forced half-duplex 10/100 Mbps link speeds on CRS312 device;

*) ethernet - improved interface stability for CRS312 device;

*) fetch - improved timeout detection;

*) firewall - added warning when PCC divider argument is smaller than remainder;

*) firewall - fixed mangle "mark-connection" with "passthrough=yes" rule for TCP RST packets;

*) firewall - improved system stability when using "endpoint-independent-nat";

*) graphing - added paging support;

*) health - added more gradual control over fans for CRS3xx, CRS5xx, CCR2xxx devices;

*) health - fixed configuration export for "/system/health/settings" menu;

*) hotspot - allow number as a first symbol in the Hotspot server DNS name;

*) ike1 - fixed Phase 1 when using aggressive exchange mode (introduced in v7.10);

*) ike2 - improved SA rekeying reply process;

*) ike2 - improved system stability when closing phase1;

*) ike2 - improved system stability when making configuration changes on active setup;

*) ike2 - log "reply ignored" as non-debug log message;

*) ipsec - fixed public key export (introduced in v7.10);

*) ipsec - fixed signature authentication using secp521r1 certificate (introduced in v7.10);

*) ipsec - improved IKE2 rekey process;

*) ipsec - properly check ph2 approval validity when using IKE1 exchange mode;

*) l3hw - changed minimal supported values for "neigh-discovery-interval" and "neigh-keepalive-interval" properties;

*) l3hw - fixed /32 and /128 route offloading after nexthop change;

*) l3hw - fixed incorrect source MAC usage for offloaded bonding interface;

*) l3hw - improved system responsiveness during partial offloading;

*) l3hw - improved system stability during IPv6 route offloading;

*) l3hw - improved system stability;

*) led - fixed manually configured user LED for RB2011;

*) leds - blink red system-led when LTE is not connected to the network on D53 devices;

*) leds - fixed system-led color for "GSM EGPRS" RAT on D53 devices;

*) lora - added new EUI field;

*) lora - added uplink message filtering option using NetID or JoinEUI;

*) lora - moved LoRa service to IoT package;

*) lora - properly apply configuration changes when multiple LoRa cards are used;

*) lora - updated LoRa firmware for R11e-LR8, R11e-LR9 and R11e-LR2 cards;

*) lte - added "at-chat" support for Dell DW5821e-eSIM modem;

*) lte - added "at-chat" support for Dell DW5829 modem;

*) lte - added "at-chat" support for Fibocom L850-GL modem;

*) lte - added "at-chat" support for SIMCom 8202G modem;

*) lte - added "band" info to the "monitor" command for MBIM modems that support serving cell info reporting over MBIM;

*) lte - added extended support for Neoway N75 modem;

*) lte - fixed Dell DW5221E "at-chat" support;

*) lte - fixed LtAP mini default SIM slot "down" changeover to "up" after an upgrade (introduced in v7.10beta1);

*) lte - fixed NR SINR reporting for Chateau 5G;

*) lte - fixed R11e-LTE, R11e-LTE6 legacy 2G/3G RAT mode selection;

*) lte - fixed Telit LE910C4 "at-chat" support;

*) lte - improved initial interface startup time for SXT LTE 3-7;

*) lte - improved system stability when changing the "radio" state for MBIM modems;

*) lte - only listen to DHCP packets for LTE passtrough interface in auto mode when looking for the host;

*) modem - added initial support for BG77 modem DFOTA firmware update;

*) modem - changed Quectel EC25 portmap to expose DM (diag port), DM channel=0, GPS channel=1;

*) modem - fixed missing sender's last symbol in SMS inbox if the sender is an alphabetic string;

*) mpls - improved MPLS TCP performance;

*) mqtt - added more MQTT publish configuration options;

*) mqtt - added new MQTT subscribe feature;

*) netwatch - added "src-address" property;

*) netwatch - changed "thr-tcp-conn-time" argument to time interval;

*) ovpn - do not try to use the "bridge" setting from PPP/Profile, if the OVPN server is used in IP mode (introduced in v7.10);

*) ovpn - fixed OVPN server peer-id negotiation;

*) ovpn - fixed session-timeout when using UDP mode;

*) ovpn - improved key renegotiation process;

*) ovpn - include "connect-retry 1" and "reneg-sec" parameters into the OVPN configuration export file;

*) ovpn - properly close OVPN session on the server when client gets disconnected;

*) package - treat disabled packages as enabled during upgrade;

*) poe - fixed missing PoE configuration section under specific conditions;

*) poe-out - advertise LLDP power-mdi-long even if no power allocation was requested (introduced in v7.7);

*) pppoe - fixed PPPoE client trying to establish connection when parent interface is inactive;

*) profile - added "container" process classifier;

*) profile - properly classify "console" related processes;

*) qos-hw - keep VLAN priority in packets that are sent from CPU;

*) quickset - correctly apply configuration when using "DHCP Server Range" property;

*) resource - fixed erroneous CPU usage values;

*) rose-storage - added "scsi-scan" command (CLI only);

*) rose-storage - added disk stats for ramdisks;

*) rose-storage - fixed RAID 0 creation;

*) rose-storage - limit striped RAID element size to smallest disk size;

*) route - added comment for BFD configuration (CLI only);

*) route - convert BFD timers from milliseconds to microseconds after upgrade;

*) routerboard - fixed "gpio-function" setting on RBM33G ("/system routerboard upgrade" required);

*) routerboard - improved RouterBOOT stability for Alpine CPUs ("/system routerboard upgrade" required);

*) routerboard - removed unnecessary serial port for netPower16P and hAP ax lite devices ("/system routerboard upgrade" required);

*) routerboot - increased etherboot bootp timeout to 40s on MIPSBE and MMIPS devices ("/system routerboard upgrade" required);

*) sfp - fixed incorrect optical SFP temperature readings (introduced in v7.10);

*) sfp - improved interface stability for 98DX8208, 98DX8212, 98DX8332, 98DX3257, 98DX4310, 98DX8525, 98DX3255, 98PX1012 based switches;

*) sfp - improved optical QSFP interface handling for 98DX8332, 98DX3257, 98DX4310, 98DX8525 switches;

*) sfp - improved Q/SFP interface stability for 98DX8208, 98DX8212, 98DX8332, 98DX3257, 98DX4310, 98DX8525, 98DX3255, 98PX1012 switches;

*) sfp - reduce CPU load due to SFP interface handling for CCR2116, CCR2216, CCR2004-12S+2XS, CRS312, CRS518 devices (introduced in v7.9)

*) sms - increased wait time for modem startup;

*) ssh - fixed host public key export (introduced in v7.9);

*) ssh - fixed private key import (introduced in v7.9);

*) ssh - fixed SSH key agreement on the client side when ed25519 used under server settings;

*) ssh - fixed user RSA private key import;

*) switch - fixed "reset-counters" for "switch-cpu";

*) switch - fixed BPDU packet processing on MT7621, MT7531 with HW offloaded vlan-filtering;

*) switch - improved multicast packet forwarding on MT7621;

*) system - disallow setting a non-existing CPU core number for system IRQ;

*) system - increased maximum supported CPU core count to 512 on CHR and x86;

*) system - reduced RAM usage for SMIPS devices;

*) tftp - improved file name matching;

*) user - added "sensitive" policy requirement for SSH key and certificate export;

*) w60g - improved stability for Cube 60Pro ac and CubeSA 60Pro ac devices;

*) webfig - added option to enable wide view in item list;

*) webfig - fixed "Connect To" configuration changes for L2TP client;

*) webfig - fixed gray-out italic font for entries after enable;

*) webfig - use router time zone for date and time;

*) wifiwave2 - added "steering" parameters and menu to set up and monitor AP neighbor groups (CLI only);

*) wifiwave2 - added more information on roaming candidates to BSS transition management requests (802.11v) and neighbor report responses (802.11k);

*) wifiwave2 - added option to filter frames captured by the sniffer command (CLI only);

*) wifiwave2 - automatically add wifi interfaces to appropriate bridge VLAN when wireless clients with new VLAN IDs connect;

*) wifiwave2 - changed default behavior for handling duplicate client MAC addresses, added settings for changing it (CLI only);

*) wifiwave2 - enabled PMK caching with EAP authentication types;

*) wifiwave2 - fixed "reg-info" information for several countries;

*) wifiwave2 - fixed "security.sae-max-failure" rate not limiting authentications correctly in some cases;

*) wifiwave2 - fixed clearing CAPsMAN Common Name when disabling "lock-to-caps-man";

*) wifiwave2 - fixed interface hangs on IPQ6010-based boards (introduced in v7.9);

*) wifiwave2 - improved stability when changing interface settings;

*) wifiwave2 - improved stability when receiving malformed WPA3-PSK authentication frames;

*) wifiwave2 - make info log less verbose during client roaming (some info moved to wireless,debug log);

*) wifiwave2 - rename "reg-info" country argument from "Macedonia" to "North Macedonia";

*) wifiwave2 - use correct status code when rejecting WPA3-PSK re-association;

*) winbox - added missing status values for Ethernet and Cable Test;

*) winbox - added warning about non-running probe due to "startup-delay";

*) winbox - fixed "Storm Rate" property under "Switch/Port" menu;

*) winbox - fixed BGP affinity display;

*) winbox - fixed default "Ingress Filtering" value under "Bridge" menu;

*) winbox - improved supout.rif progress display;

*) winbox - rename "Group Master" property to "Group Authority" under "Interface/VRRP" menu;

*) wireguard - fixed peer connection using DNS name on IP change;

*) wireguard - fixed peer IPv6 "allowed-address" usage;

*) wireless - ignore EAPOL Logoff frames;

*) x86 - updated e1000 driver;

Download the new 'RouterOS 7.11' version here: https://mikrotik.com/download

Gvella Glan! | There are two types of people: Those who can extrapolate from incomplete data

Reggie0

félisten

Valaki fel fogja rakni Audence-re? Kivancsi lennek, hogy modosultak-e a radiok teruleti korlatozasai.

[ Szerkesztve ]

iceQ!

addikt

Ez stable verzió?

Amiből lekvárt lehet főzni abból pálinkát is! A csavargó embert nem lehet munkára fogni! Samsung S23 Ultra Dual SIM | Notebook: HP Omen | Car: Volkswagen Passat B6 1.9 PD TDi BLS

Audience

aktív tag

Mármint Audience-re a Wave2 drivert?

Lenry

félisten

igen

Gvella Glan! | There are two types of people: Those who can extrapolate from incomplete data

Reggie0

félisten

Igen. Es ezzel a legfrissebb verzioval.

[ Szerkesztve ]

Audience

aktív tag

Akkor érdemes levenni én 1350-et használok!

/ip firewall mangle

add out-interface=pppoe-out protocol=tcp tcp-flags=syn action=change-mss new-mss=1350 chain=forward tcp-mss=1351-65535

Az out interface legyen a WireGuard!

Mai Hardverapró hirdetések

prémium kategóriában

- Gigabyte AORUS GeForce RTXTM 3070 Ti MASTER , 8GB GDDR6X, 256-bit GV- N307TAORUS M-8GD - Garancia

- Creative SFXI SoundBlaster X4 Külső hangkártya

- KIÁRUSÍTÁS! MINI PC : Intel Pentium J4205 - 8GB DDR4 - 256GB SSD

- Arlo Smarthub VMB4540 Féláron!

- Ipad Pro 11 (2018-2022) Ipad Air 5/4 ESR Magnetic Keyboard Case